CloudTrail が人を軸にしてAWSに対する操作を記録するのに対し、Configは各操作対象(何に)を軸にして操作を記録していく機能になります。

CloudTrail はデフォルトで動作しているのに対し、Configはデフォルトでは動作していないので、利用するには初期設定してあげる必要があります。

しかしながら、ここで気になるのがConfigを新たに利用し始めることによるAWS料金の増加です。ログの記録にS3を利用することになるなど、あまり経験のない人には料金の予測がつかず、利用を躊躇してしまうと思います。

しかし、Configの機能はAWSを利用している人であれもが誰もが使っておいた方がよさそうですので、今回、Configの機能を確認しながら、実際利用するとどれくらい料金がが増加するのかを調べてみました。

Config設定後、$0.07/月の料金増加(Configルール未使用の場合)

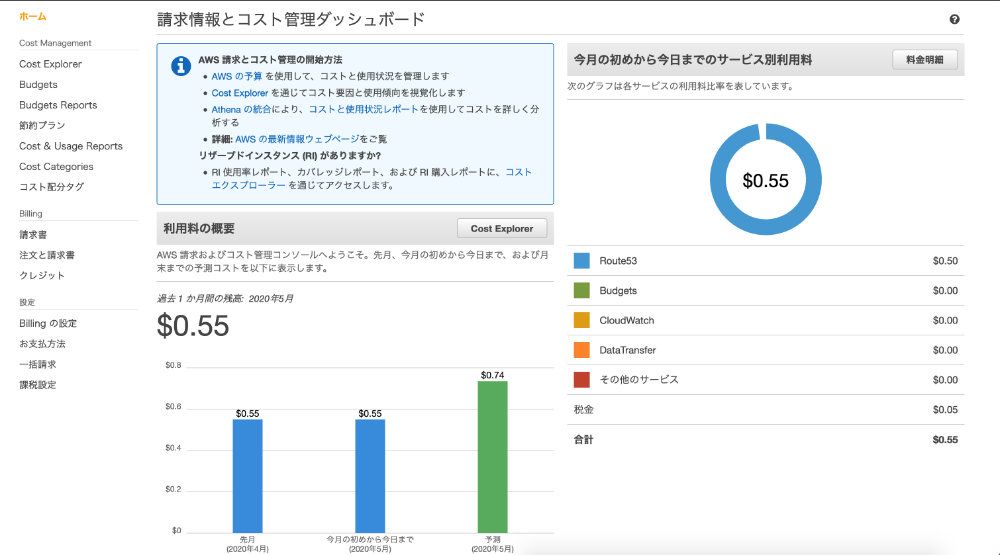

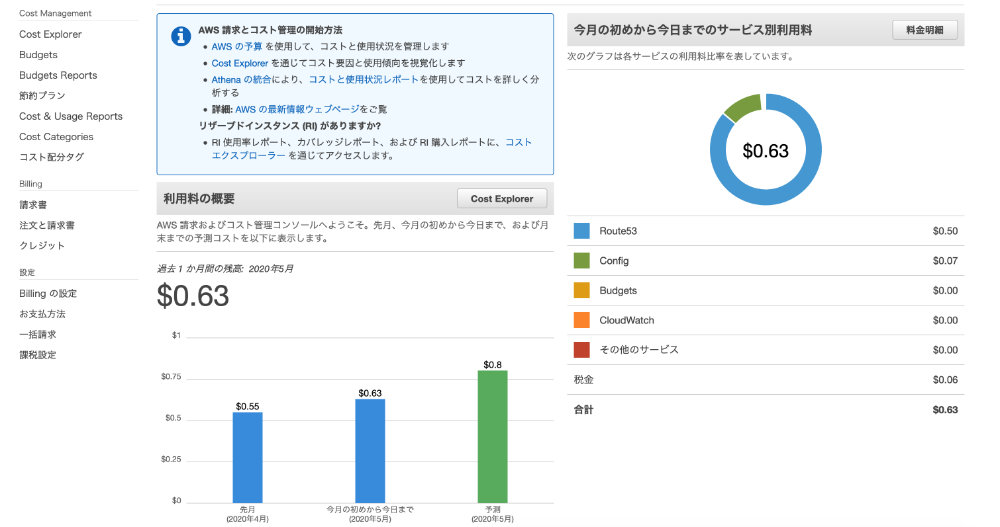

以下の画面は、Configを利用する前の料金です。

AWSの無料枠内でWordPress用にEC2のインスタンスを1つ作成し、独自ドメインでアクセスできるようにRoute53を利用しています。

実質、Route53の料金$0.55/月(税込)のみです。日本円でいうと60円/月だと思いますので、レンタルサーバとくらべるとめちゃくちゃ安いです。

この状態から、まずはConfigの初期設定をしてみました。

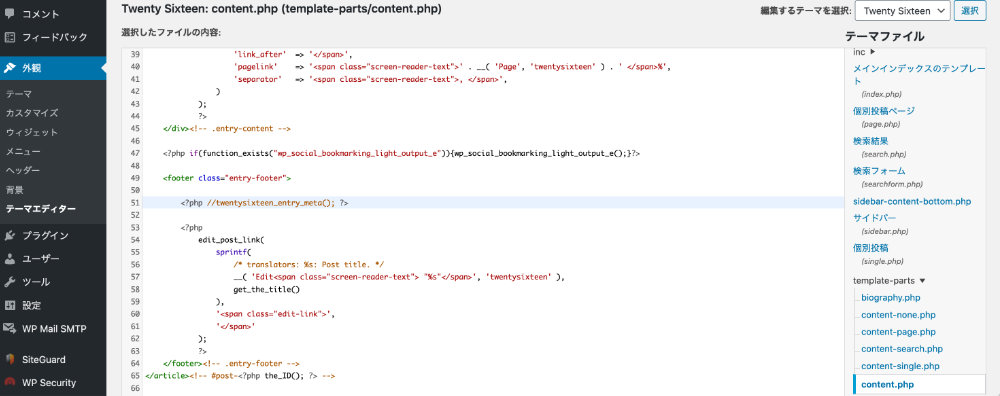

1.記録する対象とログの保存先を設定

操作を記録する対象(リソース)とログの保存先(S3)を設定します。今回は、リージョン内の機能以外に、IAMなどの操作も記録したいので、「グローバルリソースを含める」に追加でチェックを入れました。

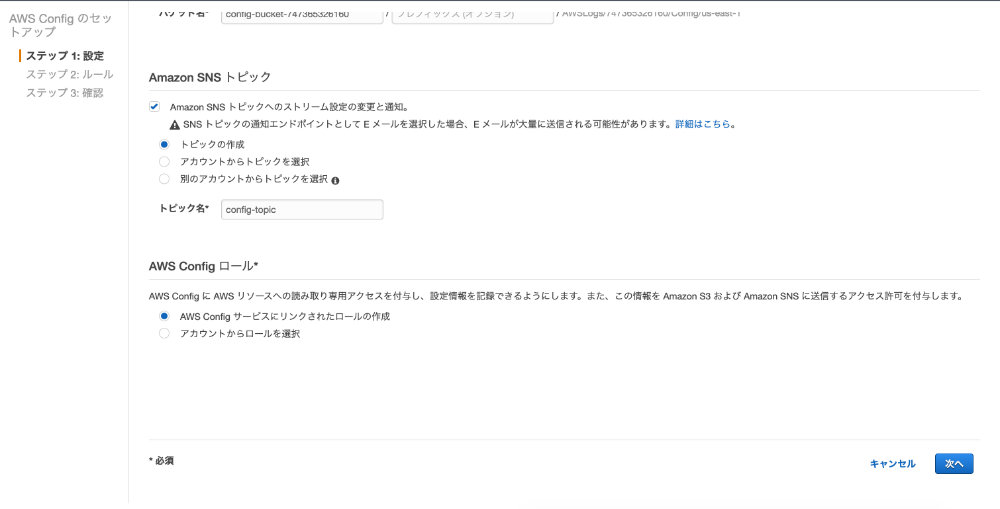

2.通知設定とConfigへの権限設定

1.の画面を下にスクロールしていくと、SNS(Simple Notification Service)と権限(ロール)の設定項目があります。特に今回は変更しないので、そのまま「次へ」ボタンをクリックしました。

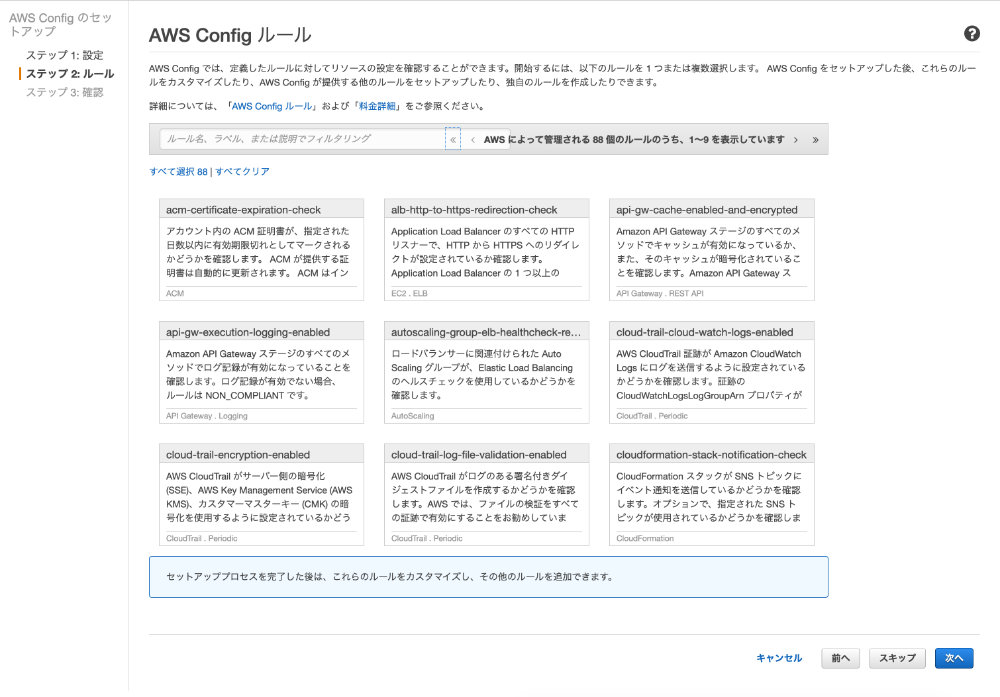

3.Configルールの設定

Configルール設定をしておくと、そのルールに違反する設定をした場合に警告を出してくれるようになります。(なるはずです。)

現時点(2020.5.22)で88個のルールがあるようですが、これを設定した分だけ料金があがりそうな気がするので、とりあえず、どれも有効にはせず、「次へ」を押しました。

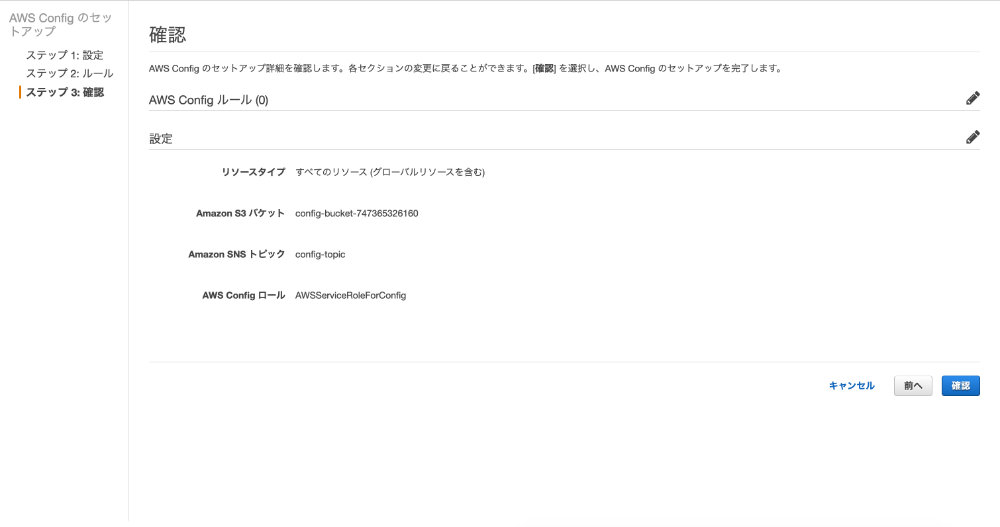

4.設定の確認と利用開始

設定内容が表示されますので、間違いがなければ、「確認」を押しましょう。

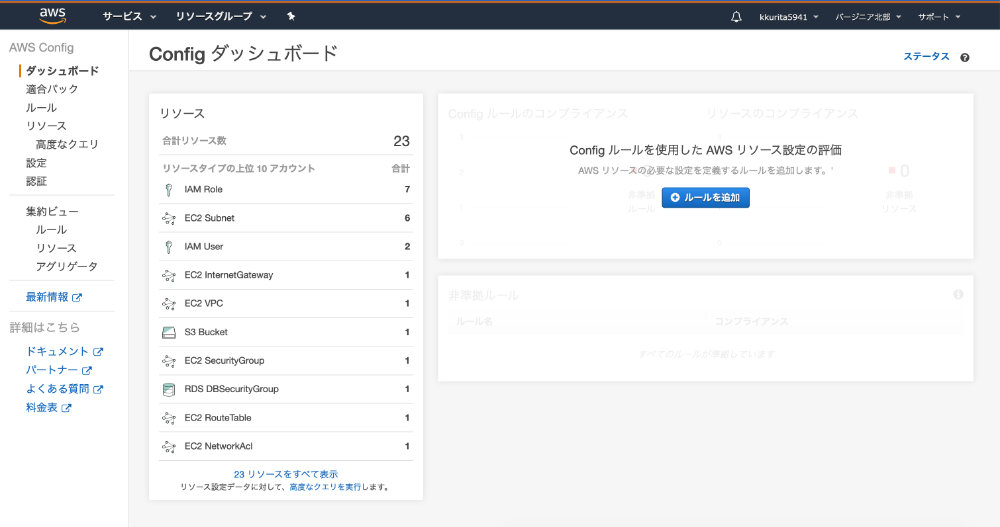

20分くらい経過すると、以下のように対象リソースが表示されます。

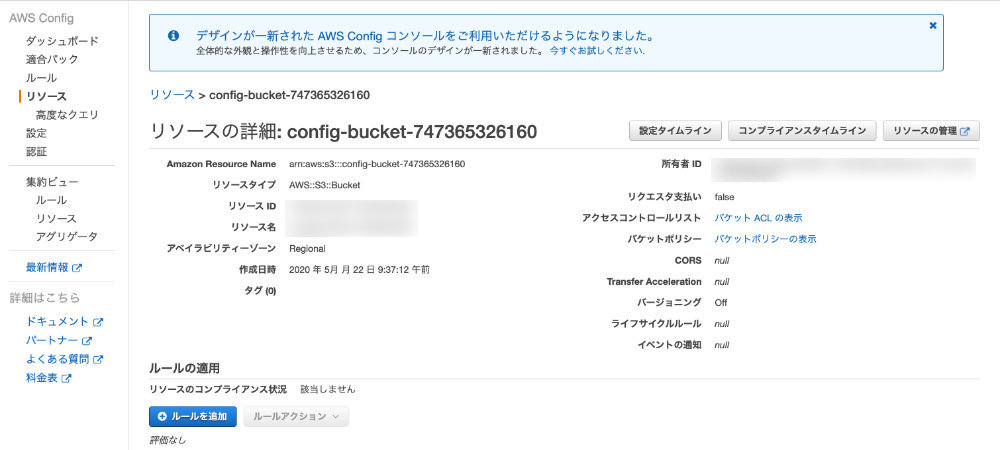

せっかくなので、今回のS3バケットの作成が記録されているか確認してみる為、上図のリソースの中にある「S3 Backet」をクリックしてみました。

そして、リソース識別子をクリック。

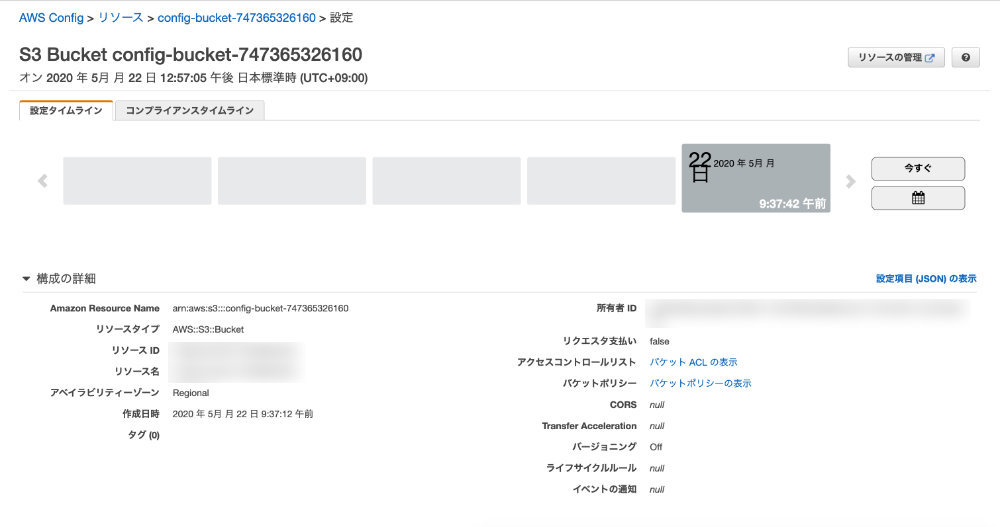

すると、右上に「設定タイムライン」というボタンがあるので押してみます。以下のように、今日の9:37に作成されたことが記録されていました。

ちゃんと動いているようですね。(あたりまえか。。)

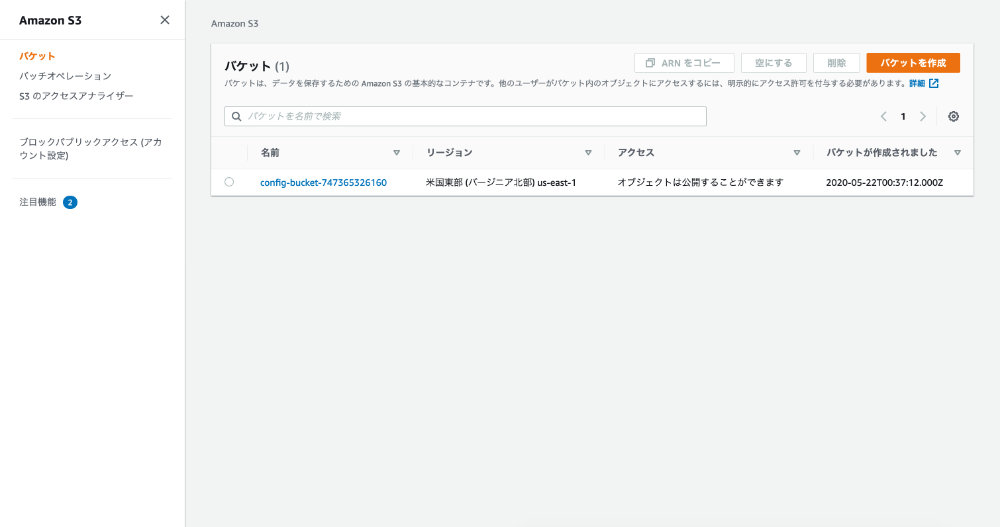

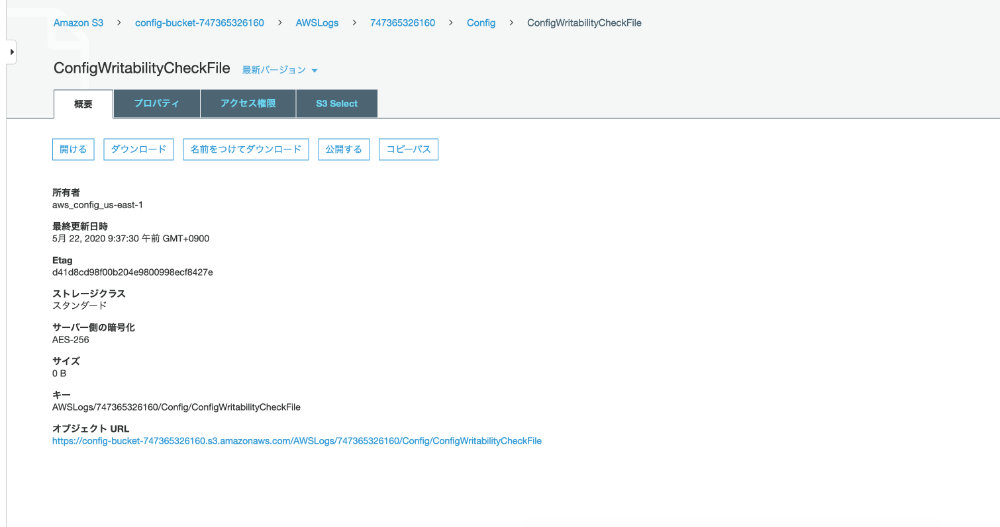

5.実際にS3バケットが作成されているか確認してみる

さらにS3バケットが実際に作られているか確認してみます。

どうやら無事に作成されており、Configのログが書き込めるか確認する為?のファイルが置かれているようです。

6. Config設定後の請求書を確認してみる

約1時間前にConfigを設定したばかりなので、まだ反映されていないかもしれませが、この時点で請求書を再度確認してみました。

結果としては、特に変化はなく$0.55/月のままです。

まだS3に何も書き込まれておらず、Configルールも設定していないからかもしれません。

噂では前払い料金がかかるはずなので、もう少し様子を見て見たいと思います。

(2020.5.26追記)

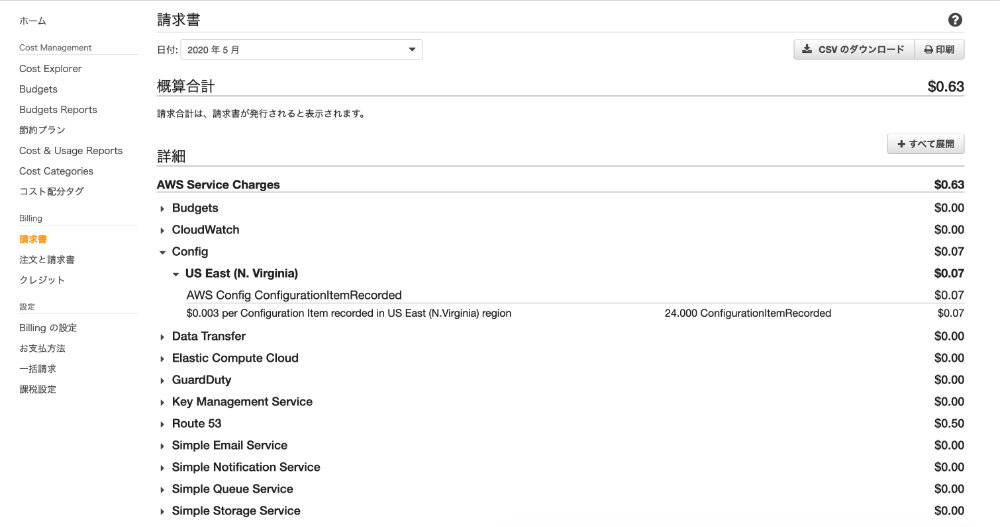

翌日、再度請求書を確認したところ、料金が$0.07増えていました!(以下の図の右側、Configの項目)

料金明細を確認してみたところ、Configuration item毎に$0.003かかるようで、私の場合、24アイテムある(設定したときは23アイテムでしたが)ので、$0.072という計算らしいです。(よく見ると、東京ではなくバージニアで作ってしまっていますが。。。後で変えられるのでしょうか?)

だいたい10円/月くらいなので使い続けてもまったく問題ないですね!

今後機会があれば、今回スルーしたConfigルールも使ってみたいと思っています。