様々なセキュリティ対策フレームワークについて関連サイトへのリンクや、自分の考えを整理する為に記載しています。

EPSS

EPSS(Exploit Prediction Scoring System)とは、各脆弱性が実際に攻撃に悪用される確率を表す指標である。

下記サイトでは Splunkを使った EPSS分析例が示されており、興味深い。

EPSSとCVSSを組み合わせた脆弱性ハンドリング(NECセキュリティブログ) https://jpn.nec.com/cybersecurity/blog/231110/index.html

NIST Cybersecurity Framework 2.0

NIST サイバーセキュリティフレームワーク 2.0を解説|約10年ぶりの大幅改訂、押さえるべき要点とは?(NRIセキュア ブログ) https://www.nri-secure.co.jp/blog/nist-cybersecurity-framework-2.0

上記のサイトは、「フレームワーク/ガイドラインには特徴や特色が異なる」と題して、NIST CSF、CIS Controls、ISMS、PCI DSS の各位置付けが記載されておりわかりやすい。

CIS Controls

CIS Controlsとは?5分で分かる全体像とv8の改訂ポイント

https://www.nri-secure.co.jp/blog/cis-controls-v8

ゼロトラストセキュリティの7つの要件

5分でわかる!ゼロトラストセキュリティの7つの要件とは?

https://frontier.networld.co.jp/3092/

アシストが考える最速・最適なゼロトラストの実現方法とは(前編)

https://www.ashisuto.co.jp/tech-note/article/20210910_zt.html

※7つの要件の具体的な施策がわかりやすく書かれています!

SASE(セキュア・アクセス・サービス・エッジ)

SASEは2019年に提唱された新しいフレームワークであり、成熟するまでには後5年程度かかるのではないかとGartner社も行っている。

この成熟期間中にフレームワークのキーテクノロジーも進化、統廃合され、まったく別の名前になっている可能性もある。

| 概要 | これまでは企業のデータセンターで実施していた以下の要素をクラウド上に移行する。 ・ネットワーク制御(Network as a Service) ・ネットワーク・セキュリティ対策(Network Security as a Service) これにより、Work Life Shiftによる変化に追従可能な仕組みを構築する。 |

| 背景 | Work Life Shiftにより従業員の働き場所、利用端末が多様化し、様々なデータがクラウドに移行するなかで、以下の問題が発生していた。 1.個々のNW、セキュリティ要件に個別に対策していった結果、管理・運用が複雑化。 2.クラウドアクセスを含めてすべてDC経由でインターネット接続していた為、VPNやDCの負荷が増大。 このような状況の中、2019年にGartnerが提唱したクラウド中心のフレームワーク。 またこのフレームワークより、ゼロトラスト を実現する際に発生する以下の課題を解決することが可能。 ・管理者の負荷増大(アクセス制御、ユーザ管理 など) ・利用者の利便性低下(アプリ毎の認証など) |

| キーテクノロジー | ネットワーク制御(Network as a Service) ・SD-WAN など ネットワーク・セキュリティ対策(Network Security as a Service) ・SWG、CASB、ZTNA、FWaaS など この中でも特に、SWGをDCからクラウドに移行する点がポイントであるとGartner社は言っている。 |

| 関連サービス | 2020年1月頃からSASEを謳った以下のようなサービスが提供され始めている。 ・Prisma Access(パロアルト・ネットワークス) ・McAfee MVISION Unified Cloud Edge(マカフィー) |

| 参考文献 | https://cybersecurity-jp.com/column/35849(CyberSecurity.com) https://jpn.nec.com/cybersecurity/blog/201106/index.html(NEC) https://www.atmarkit.co.jp/ait/articles/2102/06/news011.html(@IT) |

ATT&CK(マイター)

マイターのATT&CKには、大きく分けると以下の3種類がある。

・PRE-ATT&CK・・・Kill Chainの偵察・武器化・配送に相当(配送は↓に入るかも)

・ATT&CK for Enterprise・・・Kill Chainの攻撃・インストール・遠隔操作・目的実行に相当

・ATT&CK SHILD・・・攻撃に対する防御手法がまとめられているらしい。

ATT&CK for Enterprise

このフレームワーク(or Webサイト)の活用方法は色々あるが、簡単なところからいくと、以下のようなものがある。

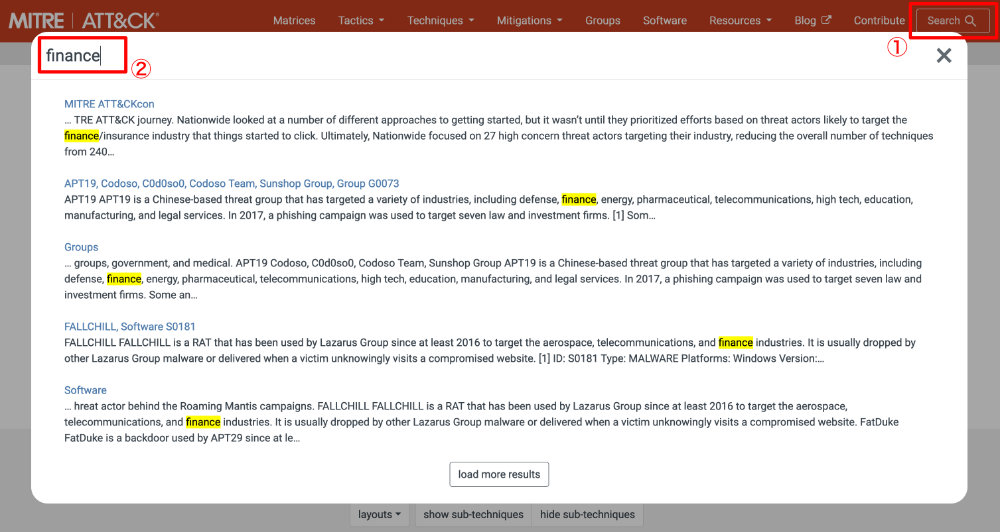

業種毎の攻撃グループを検索できる

以下の手順で簡単に特定の業種を狙ったグループを検索できる。

(参考サイト)

・https://www.cybereason.co.jp/blog/edr/4736/ (cybereason)