以下のそれぞれのサイトをチェックして、Zscaler Internet Accessでの不審な通信検知に利用できそうなロジックをまとめています。

なお確認したサイトは以下の通りです。

1.Splunk社サイト

2.Zscaler社サイト

3.GitHubサイト

それではそれぞれ見ていきましょう。

1.Splunk社サイト

「Zscaler Browser Proxy Threats」では、Zscaler で検知できる phishingパターンがいろいろ書かれています。

Zscaler Browser Proxy Threats(すべて Phishing関係)

https://research.splunk.com/stories/zscaler_browser_proxy_threats/

Forest Blizzard(脅威アクター)

https://research.splunk.com/stories/forest_blizzard/

また、Zscaler用ではないですが、Proxy ログを使った異常検知方法やWindowsイベントログを使ったランサムウェアの検知方法などが以下のサイトに書かれています。

Web proxy data(Splunk Lantern Home)

https://lantern.splunk.com/Data_Descriptors/Web_proxy_data

Detecting a ransomware attack

https://lantern.splunk.com/Security/UCE/Guided_Insights/Threat_hunting/Detecting_a_ransomware_attack

2.Zscaler社サイト

「Zscaler Blog」では監視のヒントになる情報が書かれていそうです。

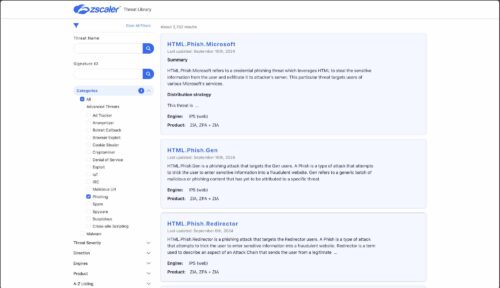

また「Threat Library」では、Zscaler で検知できるとおもわれる脅威カテゴリが確認できます。この脅威カテゴリを利用すれば、いろいろな種類の脅威を自分でブラックリスト等作成することなく検知できそうです。

Zscaler Blog

https://www.zscaler.com/blogs/security-research/steal-it-campaign

Threat Library (Zscaler)

https://threatlibrary.zscaler.com/

Zscaler™ の セ キ ュ リ テ ィ 解析機能およびロギング 機能をセキュリティ運用 ワークフローに統合するた めのベスト プラクティス

https://www.zscaler.jp/resources/white-papers/zscaler-security-analytics.pdf

2.1 Phishingサイトへの検知

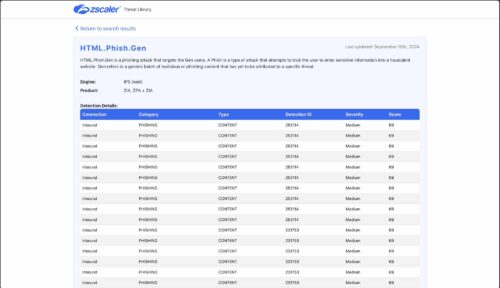

Zscaler のログに “HTML.Phish.Gen”などが載ってくるっぽいので、それでひっかけるのがよさそうです。

<検知ロジック案>

action = "allowed" 補足:"Blocked"もあり

threatname = "Phish","PWS","Banker"

severity(ログに載ってくるか不明)

<調査に参考となりそうな情報>

threatcategory = "None"

transactionsize = 出力例)"15319"

responsesize = 出力例)"14662"

requestsize = 出力例)"657"

urlcategory = 出力例)"Other Information Technology"

urlsupercategory = 出力例)"Information Technology"

urlclass = 出力例)"Business Use"

threatclass = 出力例)"None"

serverip = 出力例)"00.000.00.000",

requestmethod = 出力例)"POST"

refererURL = 出力例)"dummy-referer.example.com"

useragent = 出力例)"Mozilla/5.0 (X11; Linux x86_64) ・・・

ClientIP = 出力例)00.000.0.000"

status = 出力例)403"

user = 出力例)dummyuser@example.com"

url = 出力例)dummy-url.example.com"

なお、いきなりカテゴリで絞るのは他の脅威をみのがしてしまいそうでこわいなら、Severityとかでしぼるのもいいかもしれませんが、ログに載ってくるかどうかあやしそう。。。

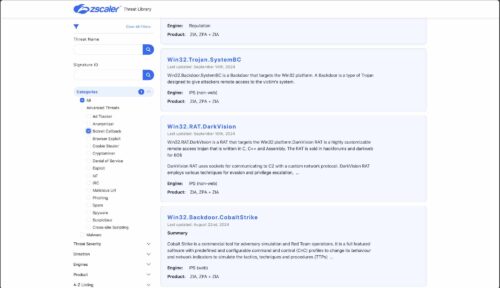

1.2 C2サイトへのアクセス検知

おなじZscalerのログを使って、C2サイトへの通信も検知できます。

Threat Nameにて Botnet Callback と入力した結果は以下の通り。

この情報を利用した検知ロジック案を書いておきます。

<検知ロジック案>

action = "allowed" or "Blocked"

threatname = "Trojan","RAT","Backdoor","Downloader"

(大文字小文字制限なし)

severity(ログに載ってくるか不明)

これは3番目にご紹介したベスト プラクティスのP.37にも書かれています。

1.3 マルウェア トロイの木馬 /RAT/ パスワード スティーラー / ワーム

3番目にご紹介したベスト プラクティスのP.39に書かれています。

<検知ロジック案>

action = "allowed" or "Blocked"

threatcategory = "Virus"

(大文字小文字制限なし)

severity(ログに載ってくるか不明)

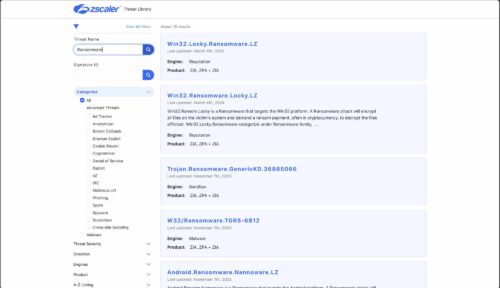

1.4 ランサムウェア

3番目にご紹介したベスト プラクティスのP. 41に書かれています。

Threat Nameにて Ransomware と入力した結果は以下の通り。

<検知ロジック案>

action = "allowed" or "Blocked"

threatcategory = "Ransomware" or threatname = "Ransomware"

(安全の為、どちらかで検知する)

severity(ログに載ってくるか不明)

1.5 リモート管理ツールの検知

おなじZscalerのログをつかって、リモート管理ツールの検知もできそうです。

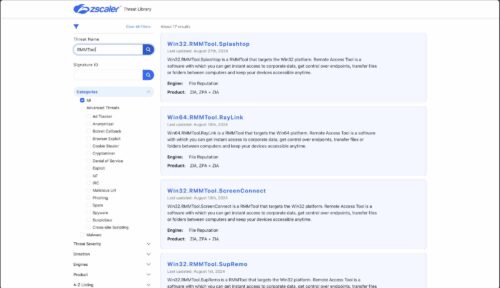

Threat Nameにて RMMTool と入力した結果は以下の通り。

1.6 未知のマルウェア検出(Sandbox)

3番目にご紹介したベスト プラクティスのP. 44に書かれています。

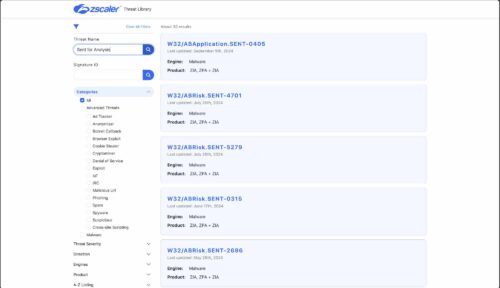

Threat Nameにて Sent for Analysisと入力した結果は以下の通り。

GitHubサイト

たぶん内容は Splink社サイトの情報と一緒。リストになっているのでわかりやすい。

Splunk/security_content/detections/web

https://github.com/splunk/security_content/tree/develop/detections/web

また上記のSigmaルールの中身をみると、Zscalerのサンプルログが載っているので参考になります。

zscalar_web_proxy

https://media.githubusercontent.com/media/splunk/attack_data/master/datasets/attack_techniques/T1566/zscalar_web_proxy/zscalar_web_proxy.json

これを見ると、”requestmethod”や”responsesize”、”requestsize”も載っているので、大量に外部にデータを送付しようとしてるかどかも検知できそうですね。

Rocket Boysサイト

直接 Zscaler に関係はしませんが、ハッカー集団・脅威アクターの最新情報が掲載されており勉強になりなす。

ハッカー集団・脅威アクターの記事一覧

https://rocket-boys.co.jp/blog/category/security-news/cyber-security/hacker-groups-threat-actors/

コメントを残す