先日、GuardDuty を設定してから、海外からHTTPやSSHに対してポートスキャンやブルートフォース攻撃を受けていることがわかったので、ネットワークACLで止めることにしました。

最初はセキュリティゲートウェイ(SG)で止めようとしたのですが、SG は許可設定しかできないみたいなので諦めました。

VPCからネットワークACLの設定を行う

そういえばネットワークACLってどこから設定するんだっけ?と最初、悩んでしまいましたので、ネットワークACLにたどり着くところから説明しておきます。

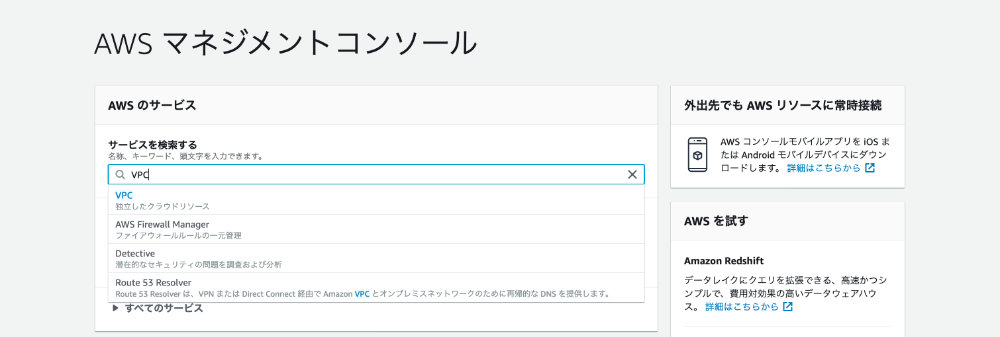

1.VPCの設定画面に移動

AWSマネジメントコンソールにログイン後、”VPC”で検索します。

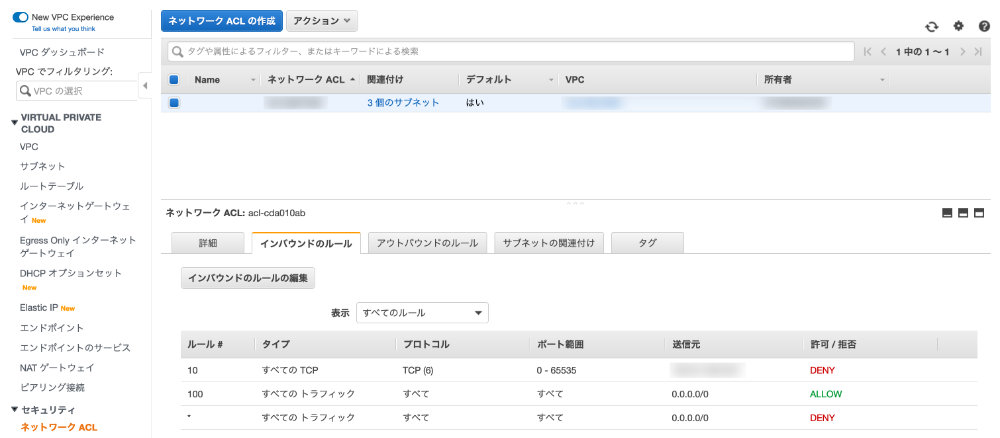

VPCの画面の左ペインにある「ネットワークACL」を選択します。

ここでメイン画面の中から「インバウンドのルール」タブを選択すると、現在のフィルタリングルールが表示されます。

この例では、VPC内のすべて(3つ)のサブネットはこのルールで守られている(関連づけられている)ようですね。

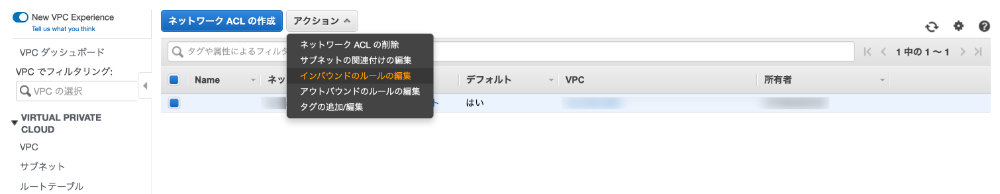

2.ネットワークACLの編集

ネットワークACLが一つしかないのでそのまま「アクション」のプルダウンから「インバウンドルールの編集」を選択します。

以下の画面に切り替わりますので、ここで「ルールの追加」ボタンを押します。

そして、新しいルールを記述しますが、今回はDENYルールを記載しますので、既存のルール(ルール番号100)より若いルール番号(以下の例では10)を設定します。

この後、保存ボタンを押すと以下のとおり新規に作成したルールが既存のルールより優先して適用されます。

これでGuardDutyで頻発していたポートスキャンやブルートフォースが発生しなくなるはずですので、少し様子を見てみたいと思います。