Splunk Security Essentials には様々なソース(監視対象ログ)に対する MITER ATT&CK に対応した検索文が用意されている。

この検索文を定期的に実行することで、該当するログが発生したときにアラートを発生されることも可能であり、とても有用な Appsになっている。

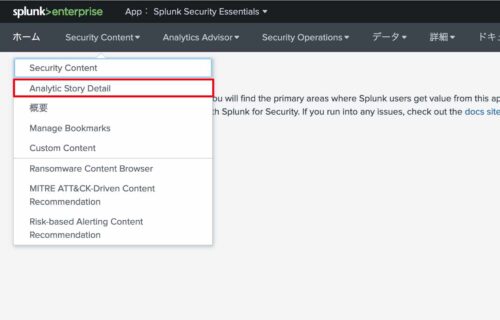

Analytic Story Detail

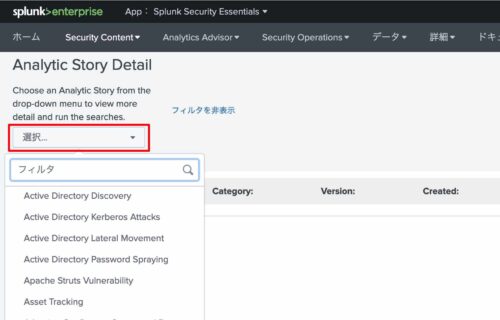

例えば、Security Essentials のメニューから「Analytic Story Detail」を選択してみます。

すると下図のように、プルダウンが表示され、 Active Directory などさまざまなログソースを選択することができます。

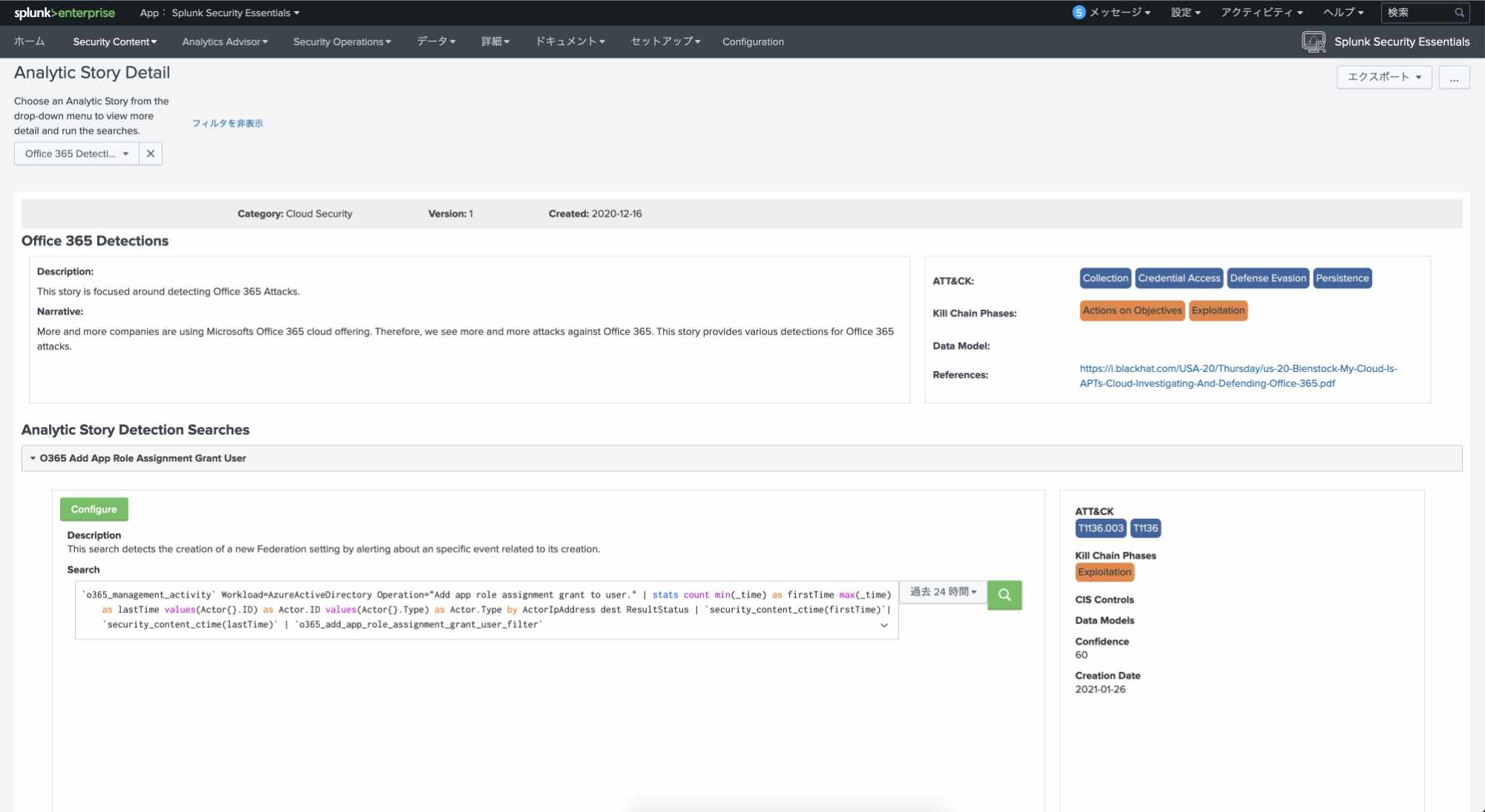

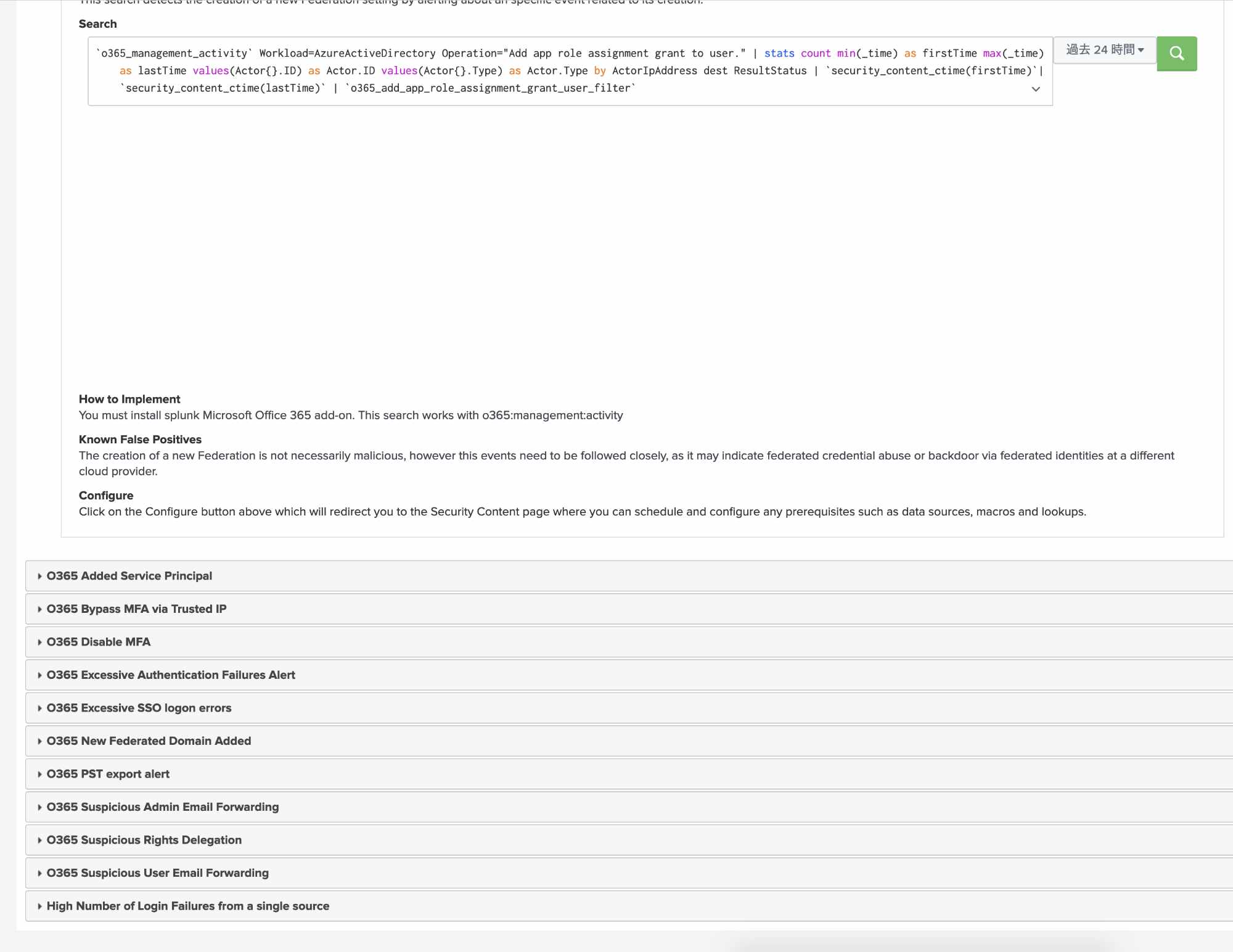

以下は 「Office 365 Detections」を選んだ結果ですが、「O365 Added Service Principal」など様々なログを検知する検索文とそれが MITER ATT&CKのどれに相当するのかが記載されています。

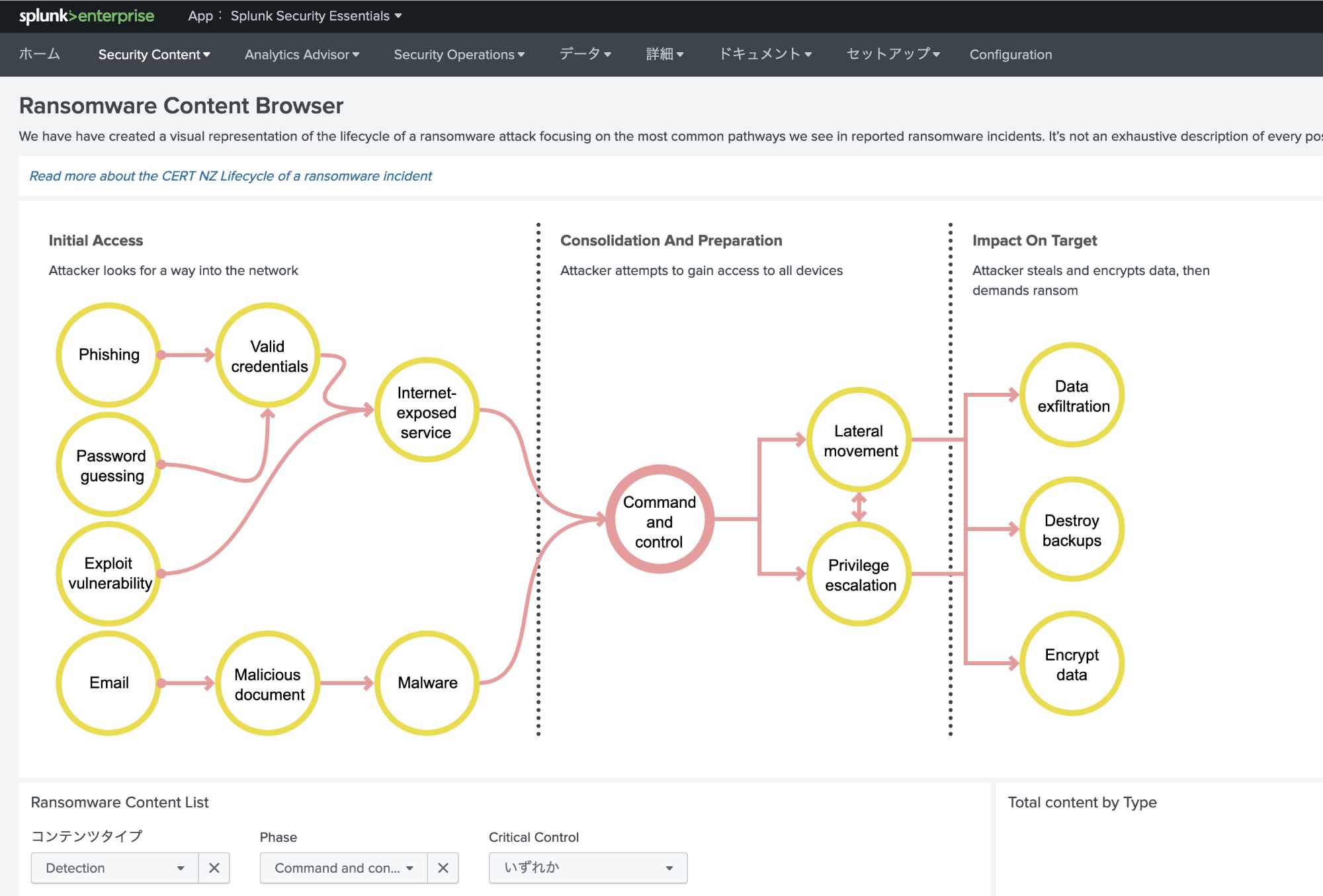

Ransomware Content Browser

また、Security Essentials のメニューから「Ransomware Content Browser」を選択すると、ランサム攻撃のライフサイクルを可視化した図と共に、それぞれのシーンに該当するログが発生していないか検索することができるようです。(実際に試してはいませんが。。。)