前回、DeTT&CTをインストールしてみました。

そこで今回は、 DeTT&CTを使うと SIEMで保有しているログソースで、MITER ATT&CKのどのTTPsを検知できる(可能性がある)か確認できるようなので、試してみることにしました。

YAMLファイルを作成する

とりあず Zscalerのログがある場合を想定し、試してみました。

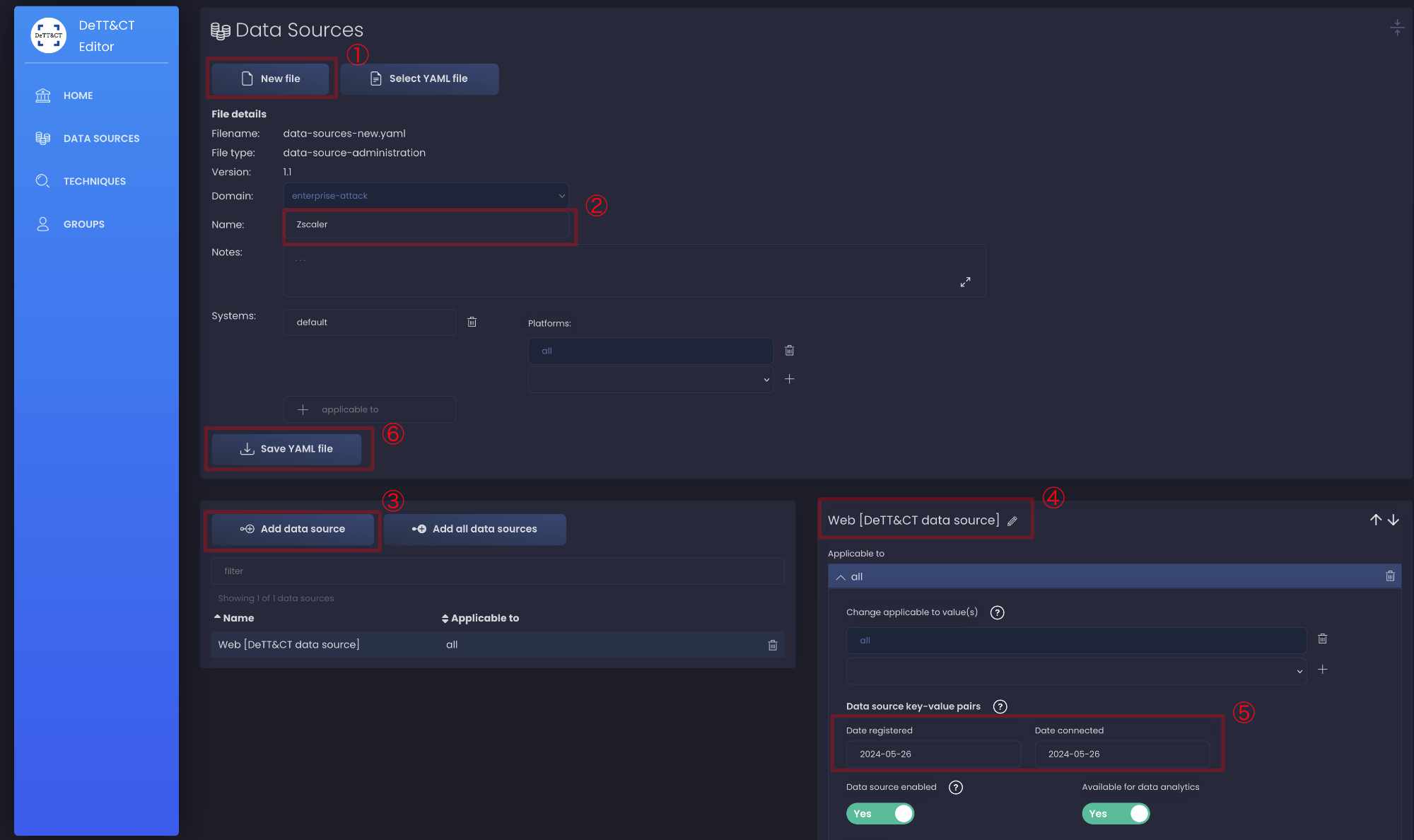

DeTT&CTの画面の左ペインにある DATA SOURCESをクリックすると以下のような画面がでるので、必要な項目を入力していきます。

①「New File」を選択

②「Name」を適当に入力

③「Add Data Source」をクリック

④「Data Source」のカテゴリを選択

⑤ Data Sourceの入手状況などを適当に入力

⑥「Save YAML file」を押して、Downloadsディレクトリのファイルを保存

この操作によりDownloadsディレクトリの配下に、「data-sources-new.yaml」というファイルが生成されます。

なお、上図の①〜⑤を順番に行っていけばいいのですが、④のカテゴリを何にすればいいのかが一番悩むところだと思います。

そこで、④を決める際に以下のコマンドを打って、そもそもどんな Data Souceカテゴリがあるのか確認します。

% python dettect.py generic -ds

Count Data Source Platform(s)

-------------------------------------------------------------------------

280 Command Execution Containers, Linux, Network, Windows, macOS

247 Process Creation Linux, Windows, macOS

108 File Modification Linux, Network, Windows, macOS

102 File Creation Linux, Network, Windows, macOS

99 OS API Execution Linux, Windows, macOS

94 Network Traffic Flow IaaS, Linux, Windows, macOS

85 Network Traffic Content IaaS, Linux, Windows, macOS

83 Application Log Content Google Workspace, IaaS, Linux, Office 365, SaaS, Windows, macOS

67 Windows Registry Key Modification Windows

61 Network Connection Creation IaaS, Linux, Windows, macOS

55 Module Load Linux, Windows, macOS

49 File Access Linux, Network, Windows, macOS

48 Web [DeTT&CT data source] Windows, macOS, Linux, IaaS, Office 365, Google Workspace, SaaS,

Network, Containers

47 File Metadata Linux, Network, Windows, macOS

39 Logon Session Creation Azure AD, Google Workspace, IaaS, Linux, Office 365, SaaS, Windows,

macOS

31 Script Execution Windows

・・・

今回、Zscalerは「Web [DeTT&CT data source]」に該当するとおもわれたので、これを選択しています。

この辺については、以下のURLが参考になるのではないかと思われます。

DeTT&CT data sources

(https://github.com/rabobank-cdc/DeTTECT/wiki/DeTT&CT-data-sources#web)

また、以下のサンプルでは、Zscaler のData sourceが Web [DeTT&CT data source]に設定されています。

DeTTECT

(https://github.com/rabobank-cdc/DeTTECT/blob/master/sample-data/data-sources-endpoints.yaml)

YAMLをファイル JSONファイルに変換する

MITER ATT&CK Navigator にDeTT&CTで作成した情報を取り込むには、JSONファイルに変換する必要があるので、以下のコマンドを実行します。

前述の通り Downloadsディレクトリの配下に、「data-sources-new.yaml」というファイルが生成されますので、ここから JSONファイルを生成するには以下のようにコマンドを実行します。

% python dettect.py ds -fd /Users/(ディレクトリ名)/Downloads/data-sources-new.yaml -l

すると、DeTT&CTをインストールしたディレクトリDeTTECTの配下の tmp フォルダに jsonファイル(data_sources_example.json)が作成されます。

MITER ATT&CK Navigatorにインポートしマッピングする

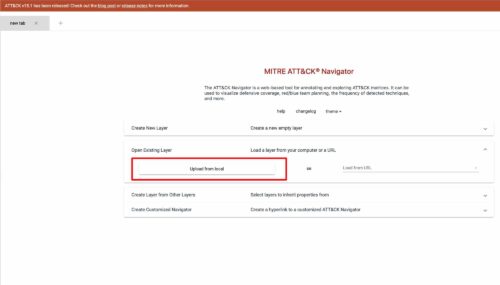

MITER ATT&CK Navigatorトップページの「Open Existing Layer」から「Upload from local」を選択し、先ほど YAMLから変換して生成した「data_sources_example.json」ファイルを取り込みます。

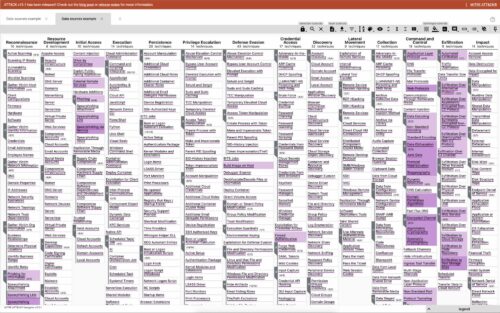

すると、以下のとおり Zscalerのログで検知できる可能性のある TTPSが色塗り(下図の紫部分)されて表示されます。

コメントを残す