ATT&CKを使って、特定のグループのテクニックを調べ、それを検知できるようにすることも考えられる。

しかしながら、その企業がどの攻撃グループに狙われるか、事前に想定するには難しいし、常に同じグループから狙われるとも限らない。

そこで、ATT&CKの中から、特に多く使われているテクニックから焦点をあてて監視実装をしていくのが適切と考える。

たとえば、最近のテクニックのトレンドはNECさんが定期的に以下のようにまとめていたりする。

NECセキュリティブログ MITRE ATT&CK 頻出手口 トップ10 Vol.3(2022年5月版) https://jpn.nec.com/cybersecurity/blog/220527/index.html

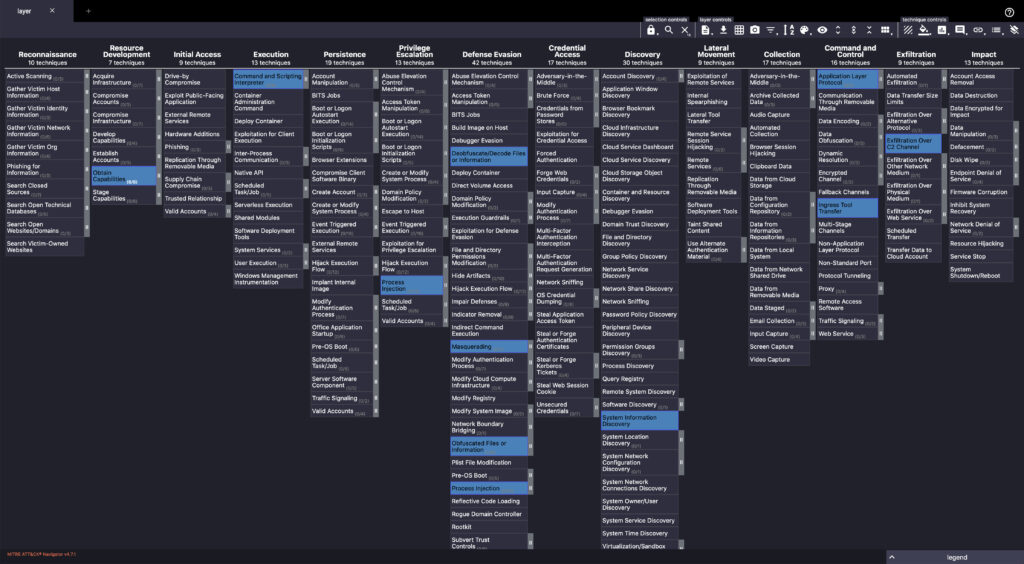

これをまず、ATT&CKにマッピングしてみる。

これをみると一番多く利用されているテクニックは以下になっており、出現数は152回のようだ。

T1059 Command and Scripting Interpreter (コマンドとスクリプトインタプリタ)

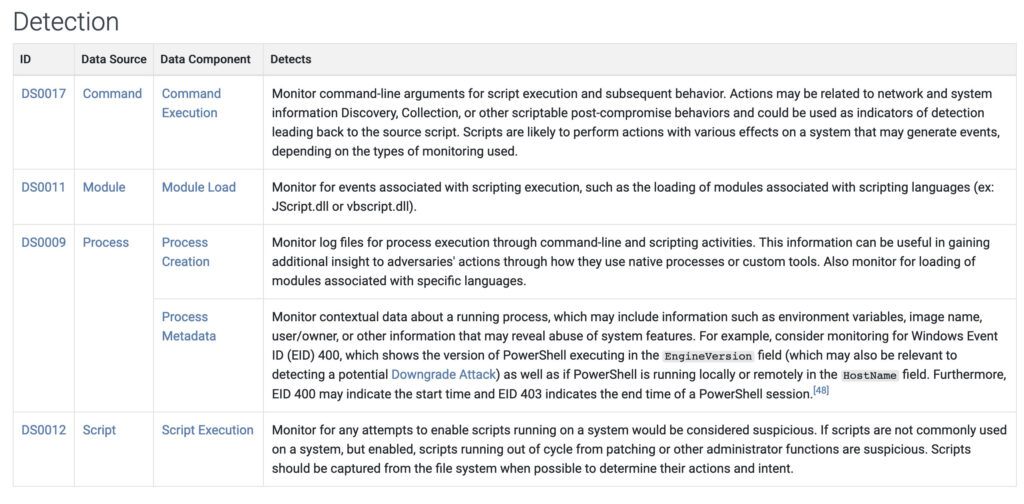

これをATT&CKで調べてみよう。

すると以下のように大きく4つの検知方法が示されている。

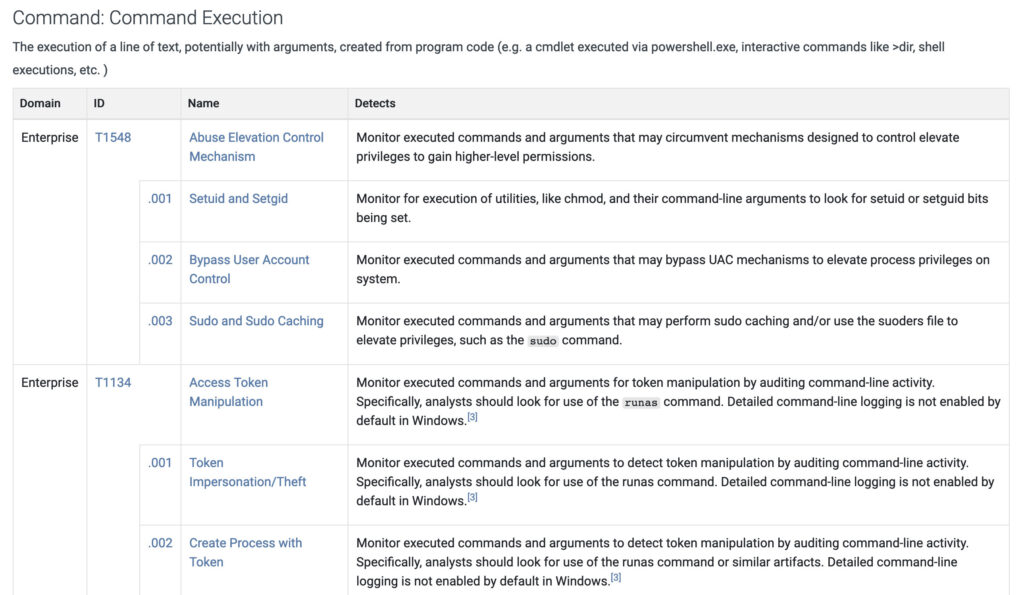

この中からさらに「Command Execution」を見てみる。

すると「T1548 Abuse Elevation Control Mechanism」や「T1087 Account Discovery」など、攻撃のフェーズは異なるが、いろいろなコマンド実行があることがわかる。

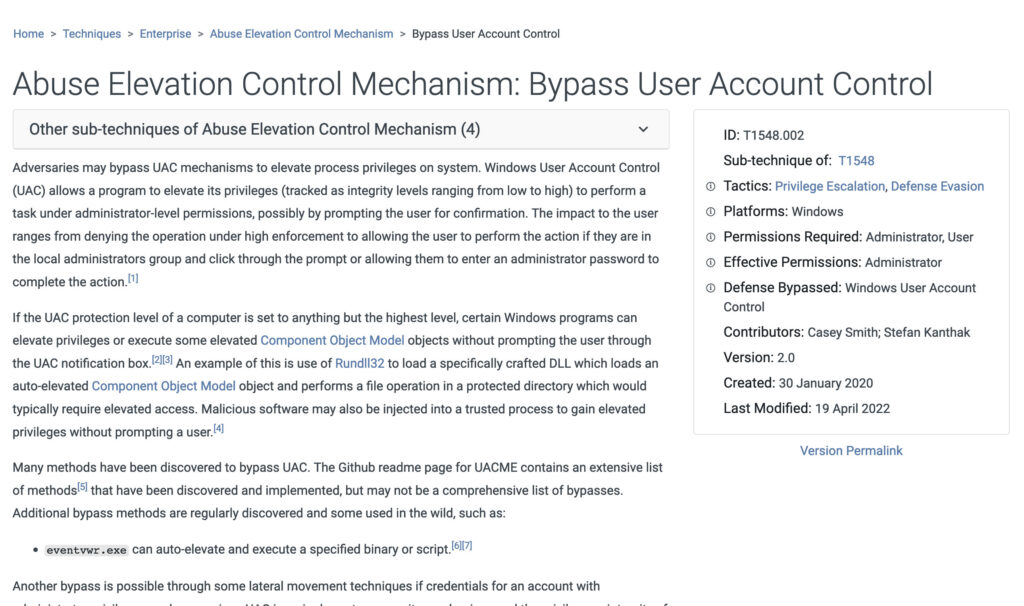

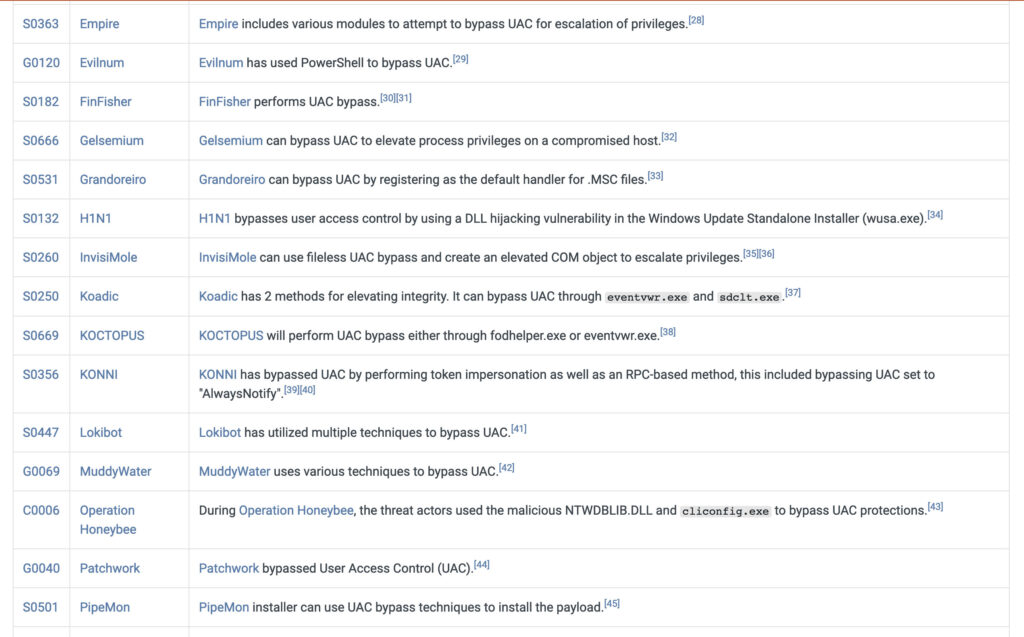

さらに、「T1548 Abuse Elevation Control Mechanism」の中から「T1548.002 Bypass User Account Control」を見てみよう。

すると、ページの中にところどころ、「eventvwr.exe」や「sdclt.exe」などのコマンドがかかれている。

このコマンドを調べてみると、以下のサイトなどで調べてみると、どうやらこれらのコマンドには、権限昇格時にユーザーに確認することなく権限昇格を行うことが可能な設定がなされているようです。

UAC回避機能を複数搭載したランサムウェア「HkCrypt」 https://www.mbsd.jp/blog/20171012.html

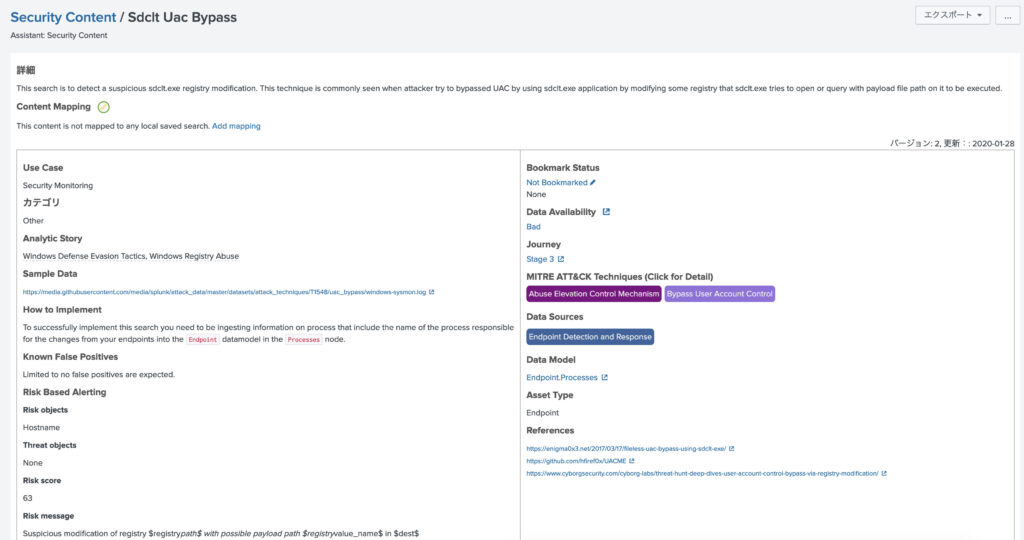

この検知を実装しているSIEMがあったので参考に載せておく。