前回は防御や対応が混ざったマッピングになっていた。

今回は、検知と混合に焦点を当ててマッピングする為に、まずtools/confg配下にある「navigator_layer_config.yaml」ファイルの以下の通り修正してみた。

score_colors:

Protect:

#green

Minimal: "#FFFFFF"

Partial: "#FFFFFF"

Significant: "#FFFFFF"

Detect:

#blue

Minimal: "#AEEEEE"

Partial: "#5F9F9F"

Significant: "#00FFFF"

Respond:

#red

Minimal: "#FFFFFF"

Partial: "#FFFFFF"

Significant: "#FFFFFF"

Mixed:

#purple

Minimal: "#bf6bff"

Partial: "#9305ff"

Significant: "#5c00a3"

include_numeric_scores: False

score_values:

Minimal: 10

Partial: 50

Significant: 100

platform_attack_versions:

Azure: 8

AWS: 9

GCP: 10

この後で以下のコマンドを実行。

./mapping_cli.py visualize --visualizer AttackNavigator --skip-validation --include-aggregates

すると、mappings/Azure/layersディレクトリ配下に「platform.json」というファイルが生成された。

どうやらこれが Azureや AWSなどプラットフォーム毎のマッピングファイルになるらしい。

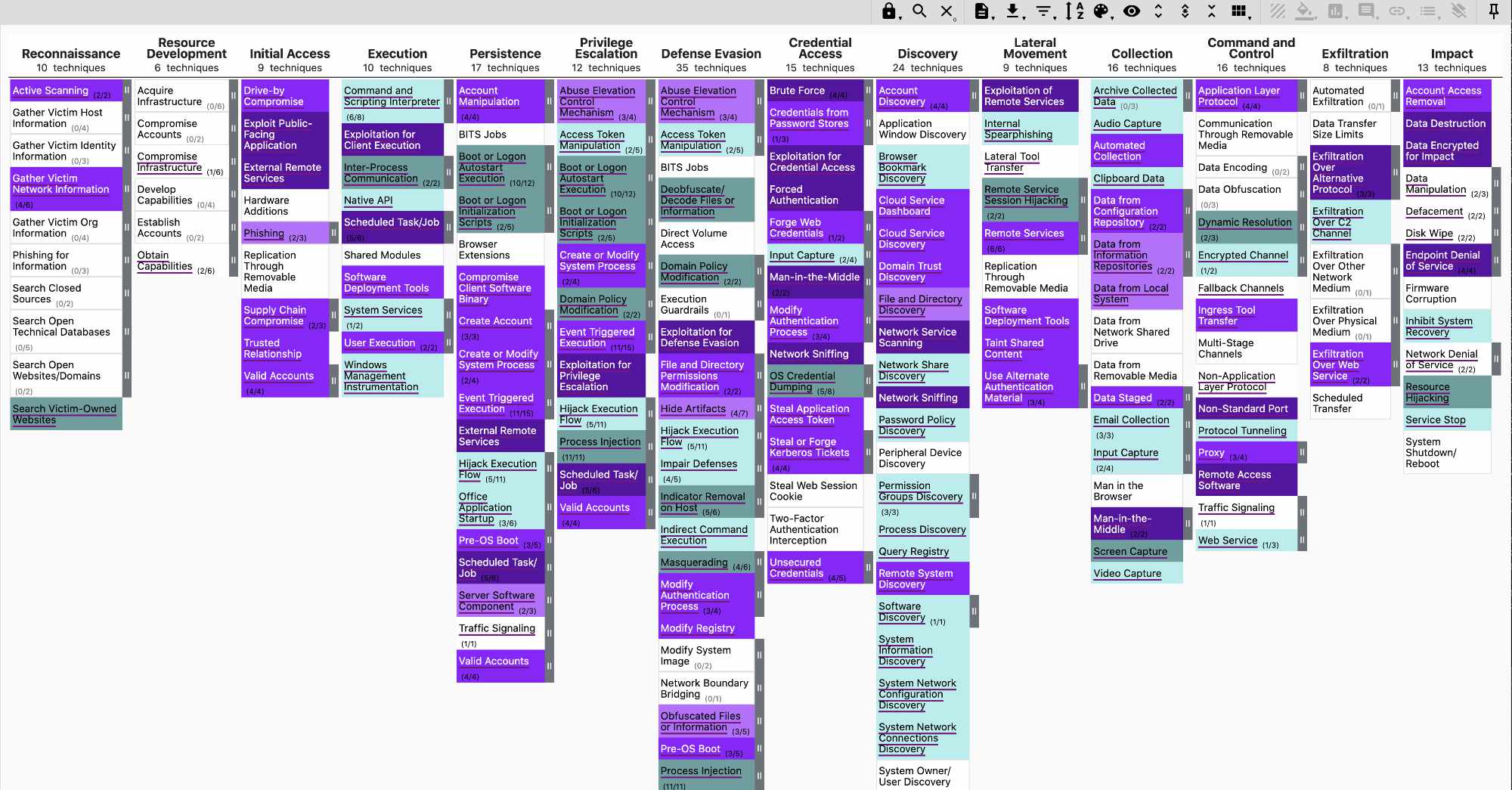

その「platform.json」を MITER ATT&CK Navigator に読み込まれたところ以下の通りとなった。

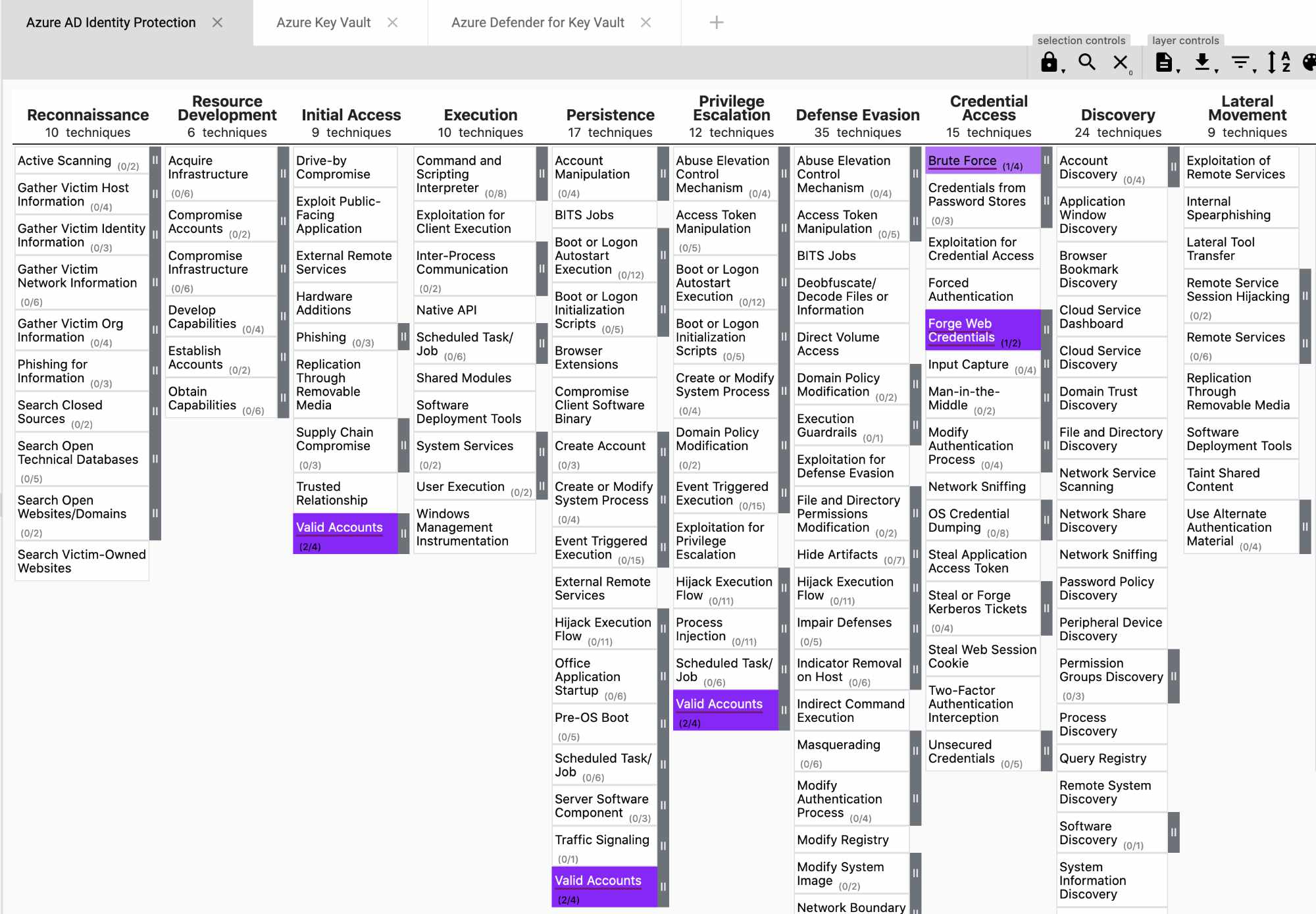

なお、Azure AD の Identity Protectionのみを表示させると以下のようになります。

コメントを残す