諸事情によりVulnHub(脆弱性が残された仮想イメージ)を自分のMacOSにインストールしてみたくなったので、トライしてみました。

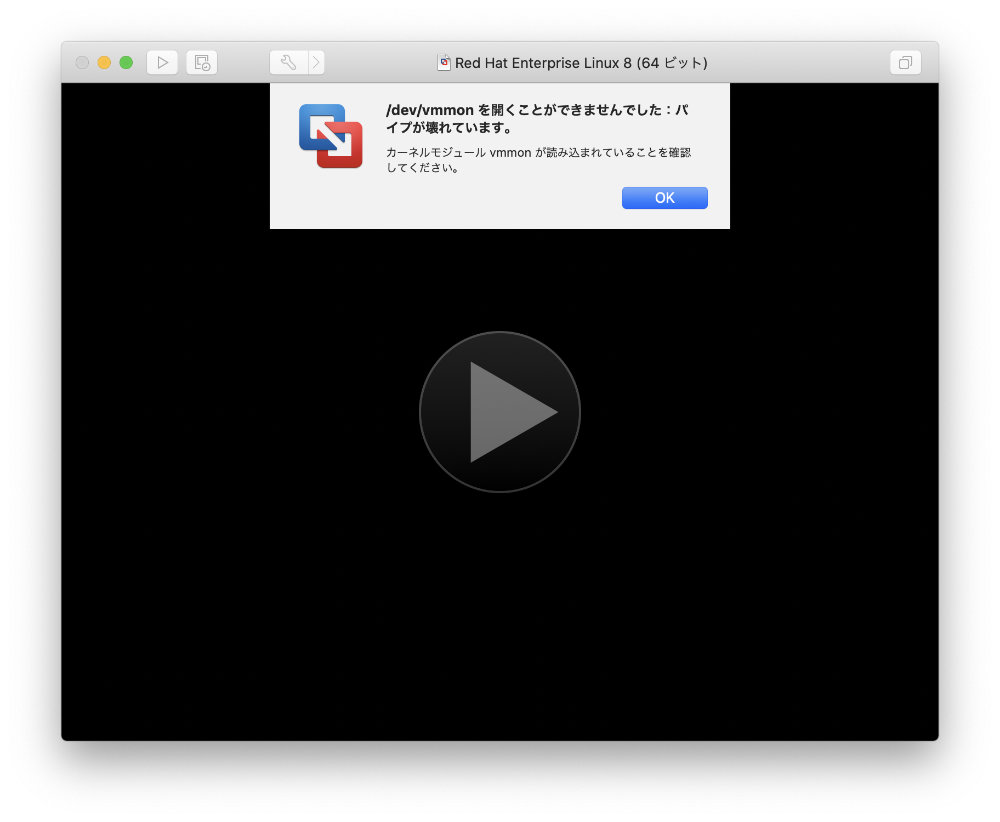

その時に、VMware Fusion 11.5で仮想イメージを起動しようとしましたが、「/dev/vmmon を開くことができませんでした:パイプが壊れています。」というエラーが発生したので、そこの対処方法も含めて記載しておきます。

MacOS上で仮想イメージを動かすにはVMware Fusion一択?

1.VulnHubから仮想イメージをダウンロード

以下のサイトから好きな仮想イメージをダウンロードします。

https://www.vulnhub.com/

今回はとりあえず権限昇格の脆弱性のある「Kioptrix: Level 1 (#1)」を落としてみました。

2.rarファイルを解凍

ダウンロードのファイル形式はrarしかないようでしたので、それをダウンロードし、MacOS上で解凍することにしました。

しかしながら、MacOSでは標準でrarファイルの解凍ツールはインストールされていないようなので、Apple StoreからThe Unarchiverをインストールしました。

3.VMware FusionをMac OSにインストール

ダウンロードした仮想イメージをMac OS上で動かすには仮想環境が必要ですが、Mac OSではあまり選択肢がなく、VMware社が提供している試用版のFusion 11.5を入手しました。

以下はFusion 11.5をインストール中の画面ですが、30日間、試用できるようです。

4.仮想イメージの起動

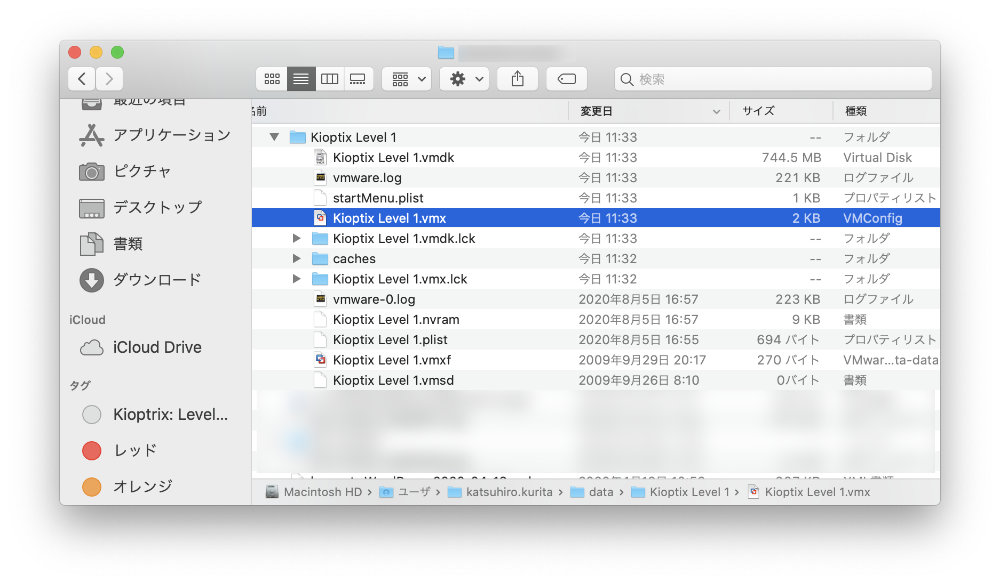

Fusionをインストールすると、仮想イメージのvmxファイルのアイコンが以下のようにFusionのものに変わっています。

これをダブルクリックすれば起動する。。。はずですが、ここで「/dev/vmmon を開けない」というエラーが出ました。

/dev/vmmonって何だ?という話はありますが、例によってMac OSのセキュリティが邪魔しているようです。

以下の2点を確認してください。

確認ポイント1:

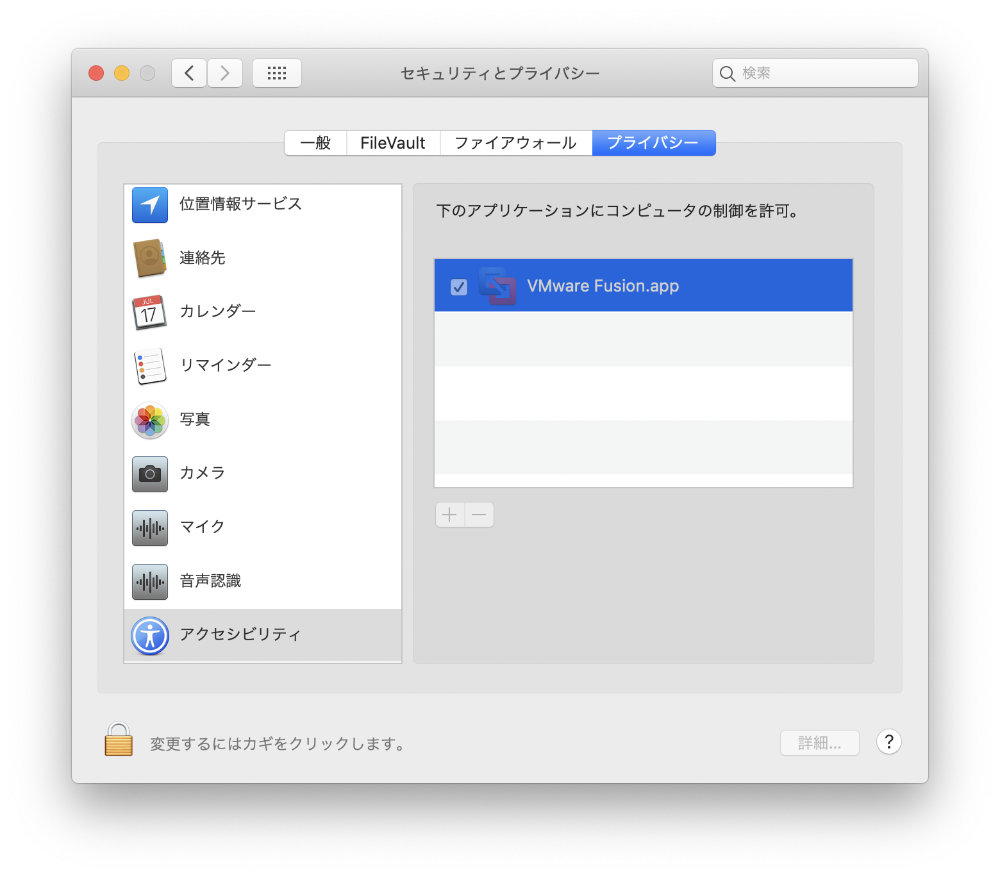

OSの「システム環境設定」-「セキュリティとプライバシー」画面の「プライバシー」-「アクセシビリティ」にて、Fusionにコンピュータの制御を許可しているかどうか?

確認ポイント2:

同じく「セキュリティとプライバシー」画面の「一般」にて「すべてのアプリケーションを許可」にチェックがついているかどうか?

なお、「すべてのアプリケーションを許可」する方法は以下のブログに記載していますのでわからない方はチェックしてみてください。

ちなみにこの設定はそのまま放っておくと危険なので、作業が終わったら元に戻しておくことをお勧めします。

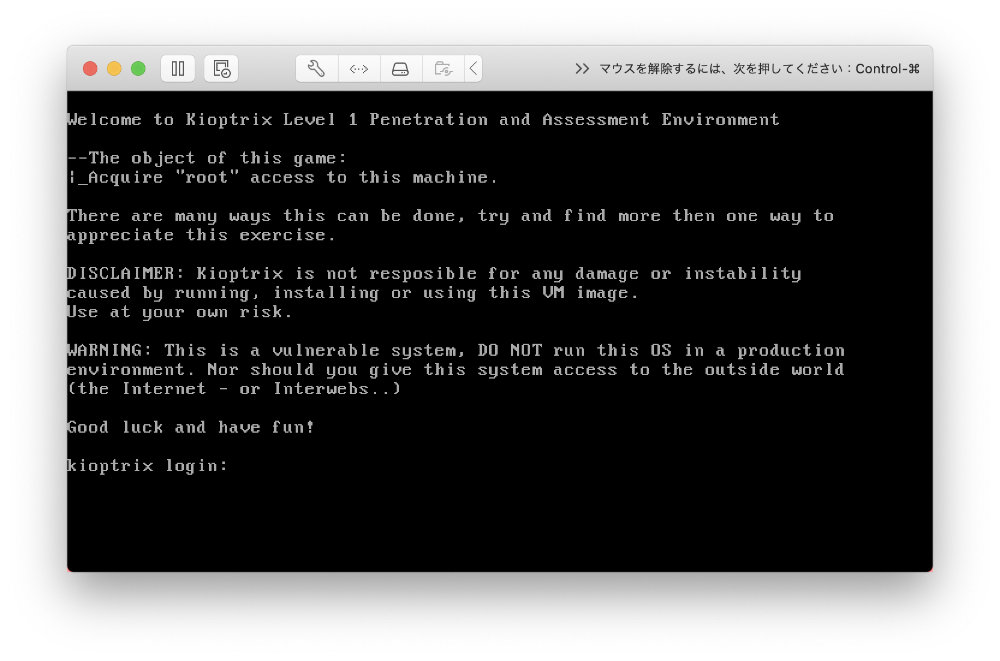

この対処により、以下のとおり仮想イメージが起動するはずです。

以上で脆弱性のある環境は構築できましたが、次は攻撃環境としてKali Linuxを準備したいとおもます。それはまた別の機会で。。。