色々な企業でVPNの脆弱性から社内ネットワークに侵入されている事例を見るにつれ、自分の家のルータは大丈夫かと心配しておりました。

そんな中、横浜国立大学さんの方からルータのセキュリティをチェックしてくれるサービスがあると聞き、さっそく試してみました。

1.感染チェック開始

DDoSを引き起こしてしまうようなマルウェアに感染していないかチェックするには、以下のサイトから3つの項目を入力して「感染診断をはじめる」のボタンを押すだけです。

am I infected? https://amii.ynu.codes/

【入力項目】

・自分のメールアドレス(ここに検査結果がメールされる)

・現在の環境をプルダウンメニューから選択(自宅のルータかどうかなど)

・このサイトを知ったきっかけをプルダウンメニューから選択する

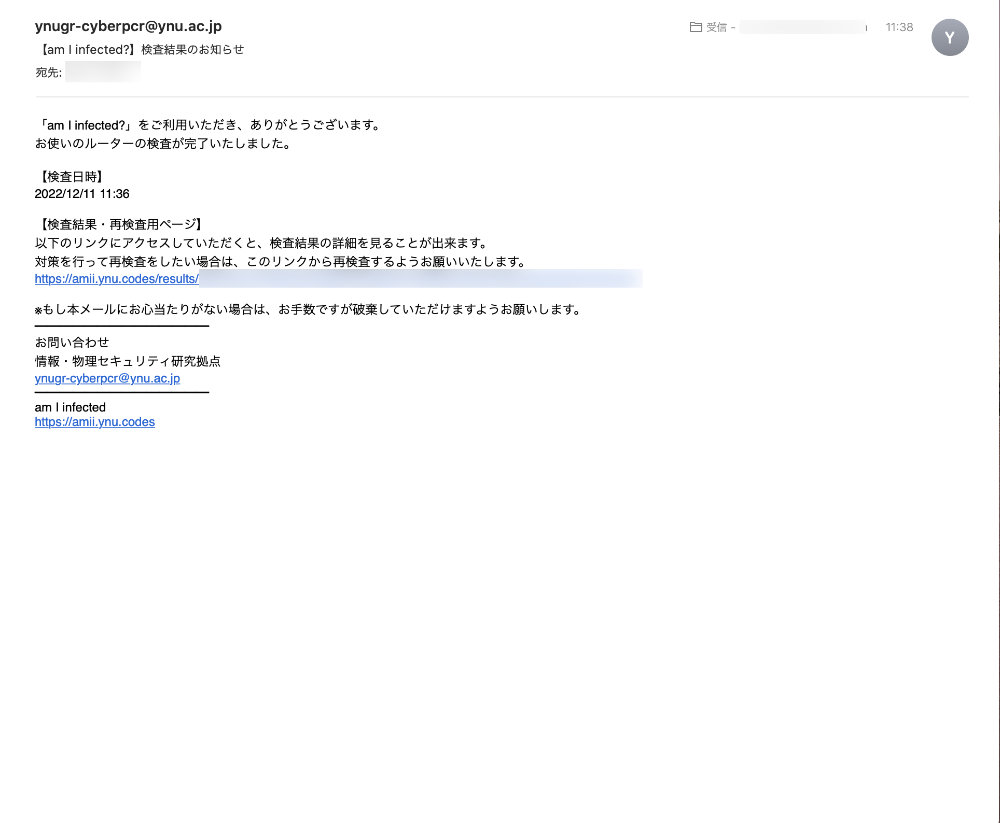

2.チェック完了のメールが届く

感染チェックが完了すると、先ほど入力した自分のメールアドレスに届きます。

たしかWebには5分くらいかかりますと書いてあったと思いますが、実際には2〜3分くらいでメールが届きました。

3.チェック結果をWebで確認する

2.で届いたメールに書かれているリンクをクリックすると診断結果を確認できます。

我が家のルータは幸いにも安全な状態でした。ファームアップの連絡が届いたらすぐに適用しているので、それが幸いしているかもしれませんね。

みなさんも1度といわず、定期的にチェックしてみるといいと思いますよ。