現在、私は自分のPC(Mac)にSplunk Free(フリーライセンス)を入れています。

そこにEnterprise Securityを入れてみたかったのですが、それはSplunkの有償ライセンスを購入していないと無理みたいなので、その一部の機能が含まれていると思われるSecurity Essentialをインストールしてみました。

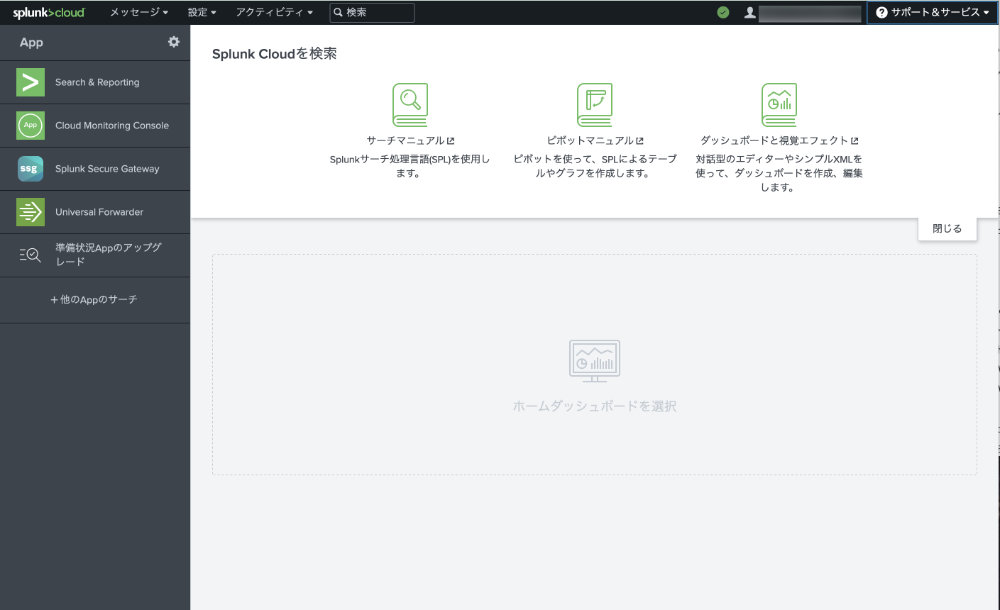

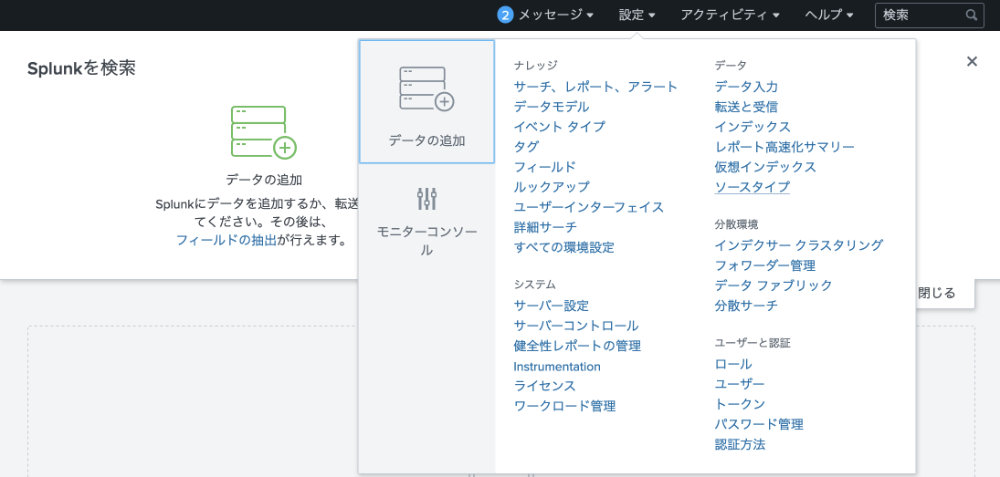

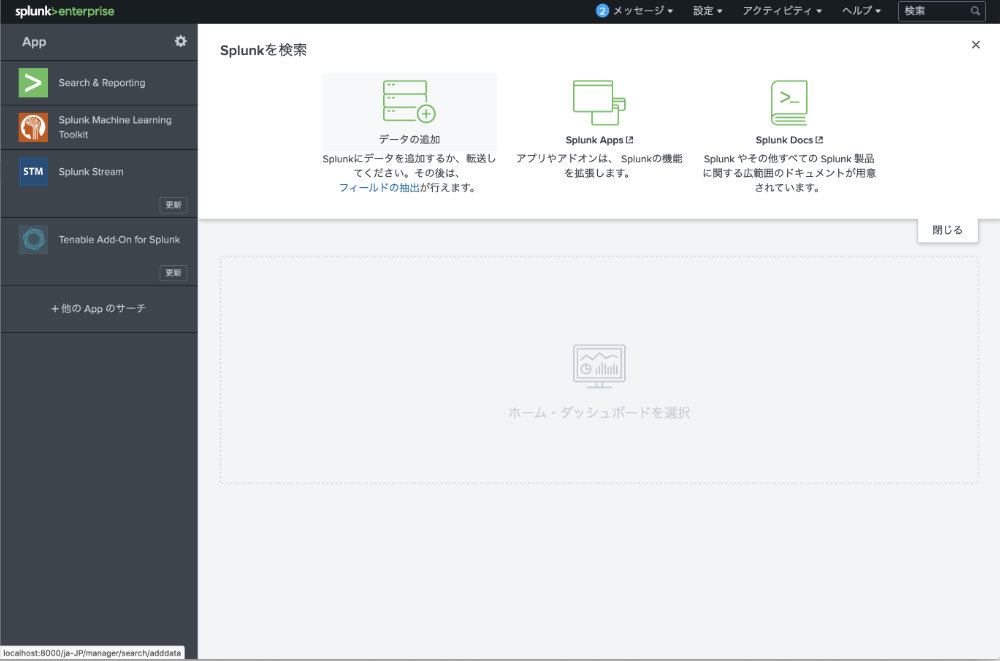

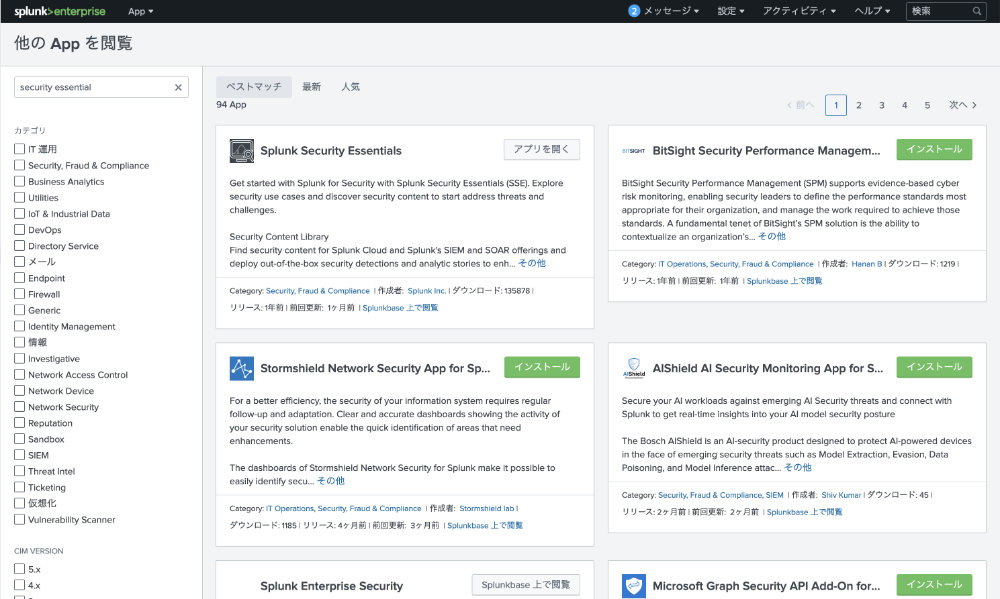

1.他のAppをサーチ

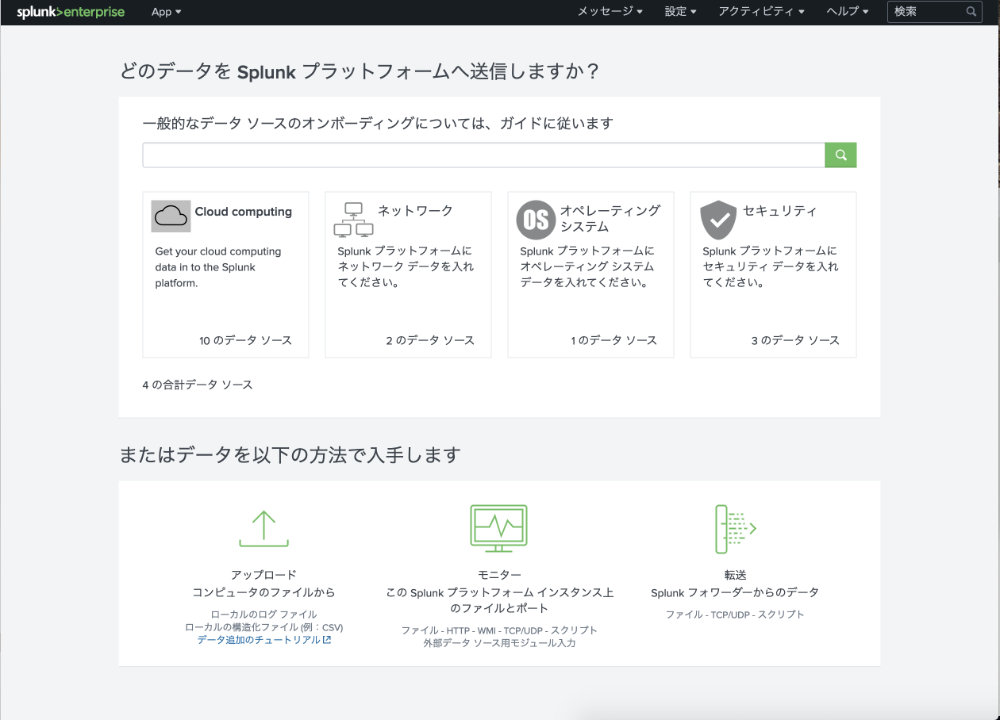

まずSecurity EssentialのAppを探す為、Splunk Freeのトップページから「+他のAppのサーチ」を選択します。(以下の画面については、Security Essentialを入れたあとで撮ったので、もうSecurity Essentialが入ってますが。)

するとAppを検索する画面が出てきますので左上の検索窓から「Security Essential」と入力し検索します。

するとSecurity Essentialが表示され「インストール」ボタンを押せば入手できそうですが、Splunk Freeの場合、これではインストールできません。(上の画面ではすでにSecurity Essentialが入っているので「アプリを開く」になってます。)

そこで、Security Essentialの枠の下部にある「Splunk Base上で閲覧」のリンクをクリックします。

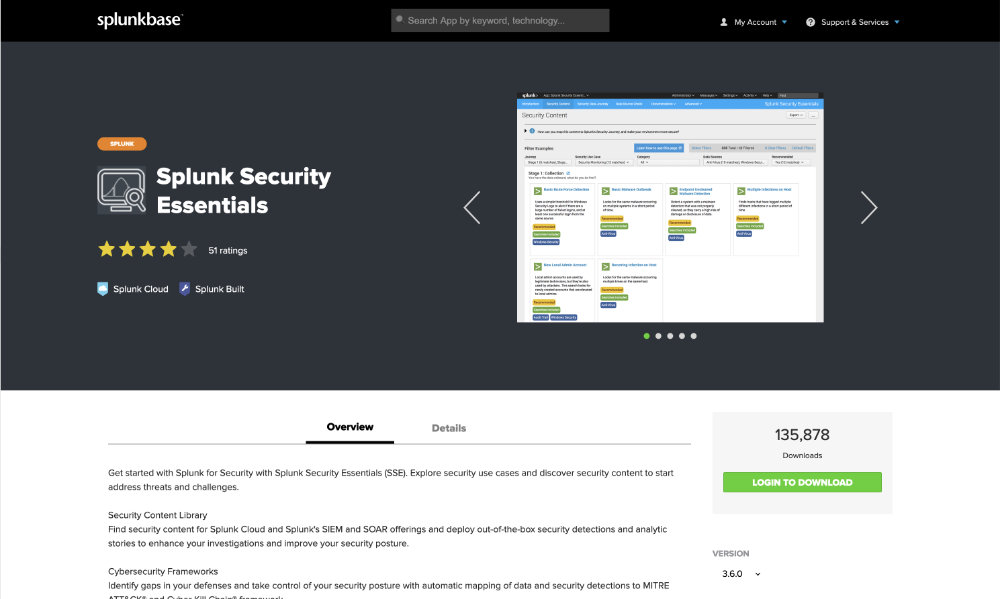

2.Splunk BaseからSecurity Essentialのtgzをダウンロード

するとSplunkサイトのSplunk Base上でSecurity Essentialのページが開くので、その右下の方にある「Login T0 Download」ボタンからSplunkサイトにログインすれば、「splunk-security-essentials_XXX.tgz」というtgzファイルがダウンロードできます。

Splunk FreeがインストールされているPCにそのtgzファイルをダウンロードしましょう。

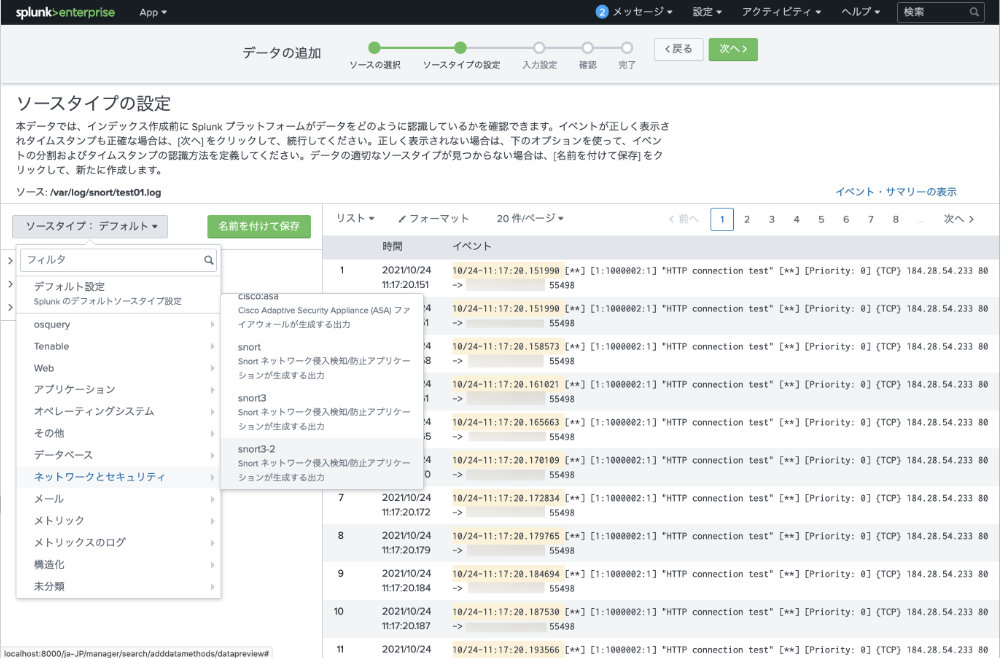

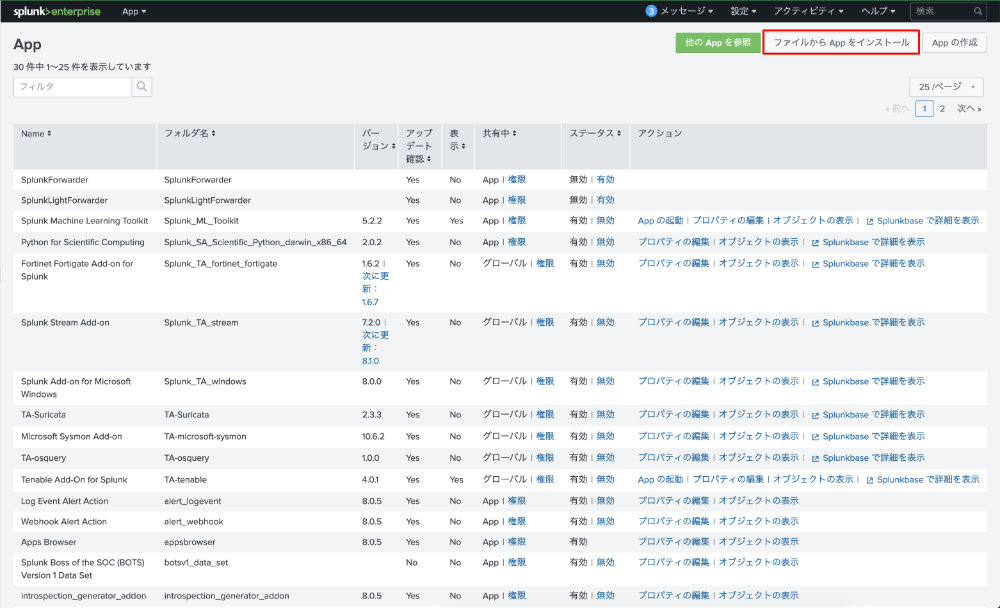

3. tgzファイルの取り込み

ダウンロードしたtgzファイルをSplunk Freeに取り込むには、Splunk Freeのトップ画面の左上にあるギアのアイコンマークをクリックします。

すると以下のようなApp管理画面が表示されますので、その右上にある「ファイルからAppをインストール」というボタンをクリックします。

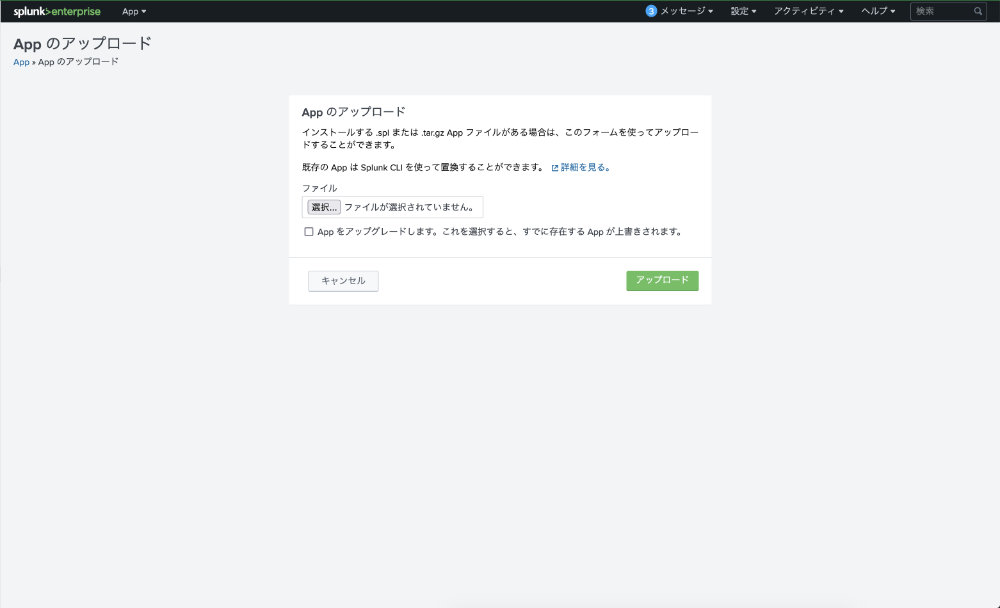

ボタンをクリックすると以下の画面が表示されますので、Security Essentialのtgzファイルを選択して「アップロード」ボタンを押します。

4.Splunkの再起動

アップロードした後はSplunkの再起動を促す画面が表示されますので、そこで「今すぐ再起動」のボタンを押してSplunkを立ち上げ直すと以下の通りSecurity EssentialのAppがSplunkのトップ画面に表示されます。

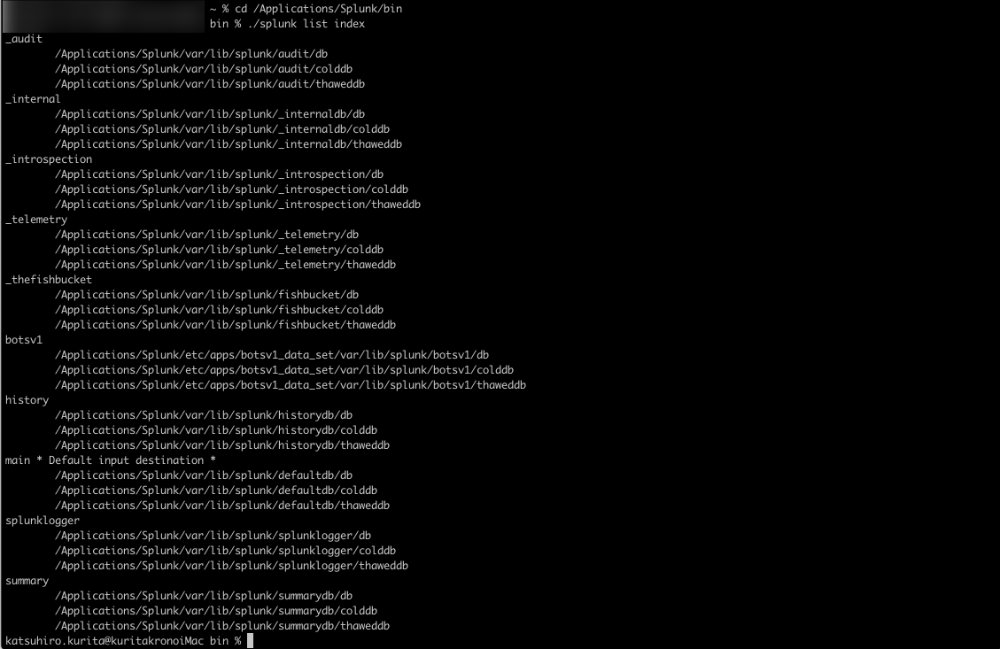

もし再起動されない場合には、以下のコマンドを打って再起動させます。(Mac OSの場合)

/Applications/Splunk/bin/splunk restart

Security EssentialではMITERのATT&CKから各TTPsに対応する相関ルールを選択できたり、リスクベースアラート(RBA)などの仕組みが備わっているようですので、これから使いながら勉強していきたいと考えています。