諸事情によりMITER ATT&CKを利用して、特定の攻撃集団が得意な攻撃テクニックを抽出する方法が知りたくなったので、実際にATT&CK Navigatorを使って操作してみました。

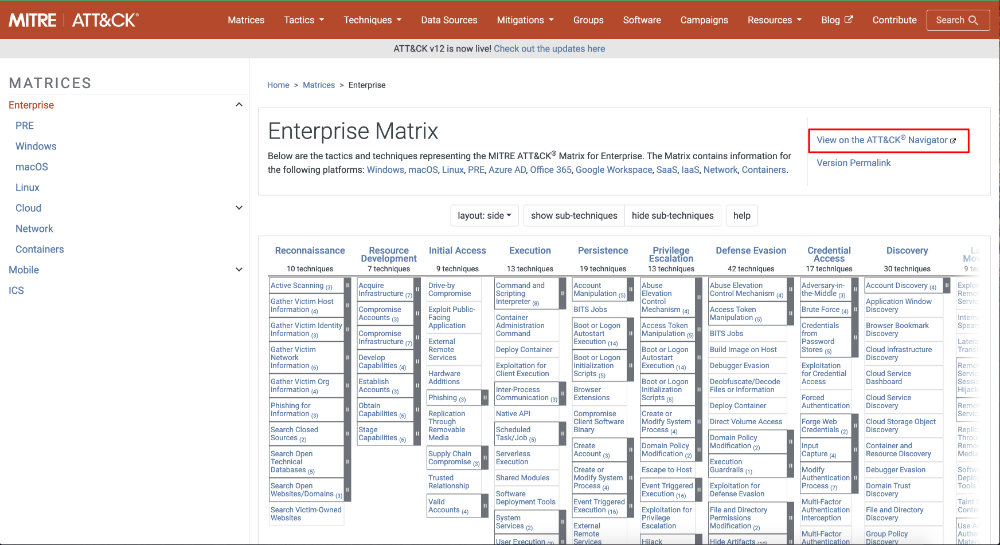

1. MITREのサイトにアクセスする

下記のMITERのサイトにアクセスします。

https://attack.mitre.org/matrices/enterprise/

すると、以下のようなサイトが表示されるので、右上にある「View on the ATT&CK® Navigator」のリンクをクリックします。

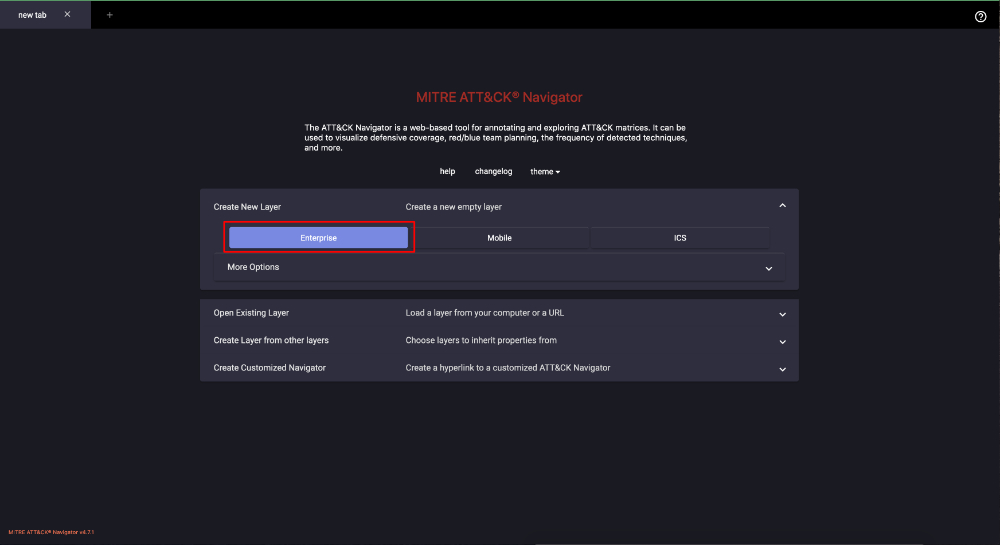

以下の画面が表示されたら、「Create New Layer」から企業向けと思われる「Enterprise」を選択してみます。

すると、ATT&CK Navigatorが表示されます。

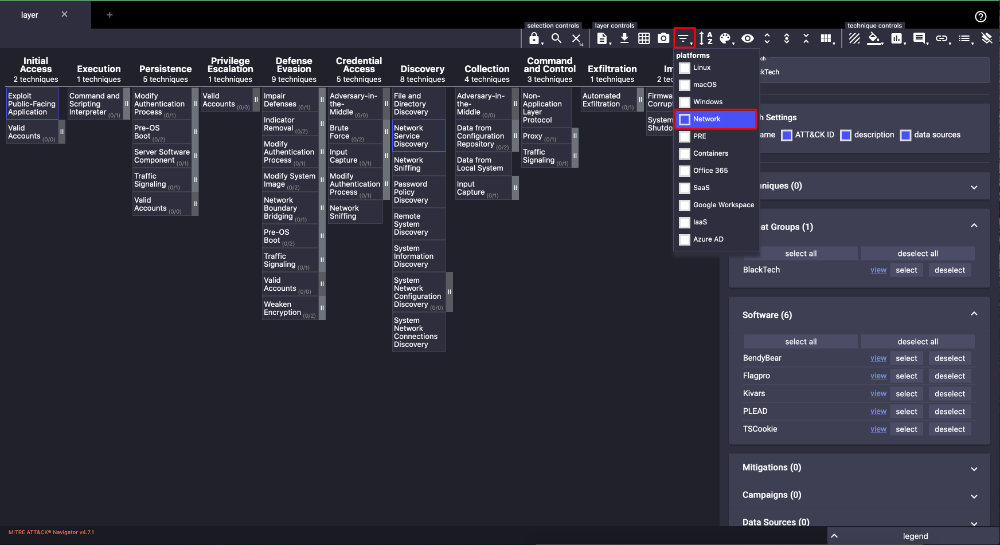

2. Navigatorにて攻撃グループを指定

ATT&CK Navigatorが表示されたら、上のツールバーの虫めがねマークをクリックし、検索窓から攻撃グループを指定します。

ここでは、台湾や日本を狙った中国の攻撃集団と言われている「BlackTech」を指定しています。

すると、「Threat Groups」の中に「BlackTech」が表示されるので、そこにマウスのカーソルを当てると、その攻撃集団が利用すると思われるテクニックはハイライトされます。

3.対象環境を絞り込む

さらに、漏斗のアイコンをクリックすると、OSの種類やオンプレ/クラウドなどの環境を絞ったテクニックのみ表示させることも可能です。

4.攻撃集団のテクニックのマッピング状況

なお、最近トレンドマイクロが発表していた「主な標的型攻撃集団」を確認してみたところ、以下のようになっていました。

| 攻撃集団 | ATT&CK Navigatorでの検索可否 |

| BlackTech(ブラックテック)中国が拠点 | ○ |

| Earth Tengshe(アーステンシェ)(≒APT10?なら中国が支援していると言われている) | ×(APT10(menuPass)なら○) |

| LODEINFO(ロードインフォ)(≒APT10?なら中国が支援していると言われている) | ×(APT10(menuPass)なら○) |

| Lazarus Group(ラザルス)北朝鮮が拠点 | ○ |

| Kimsuky(キムスキー)北朝鮮が拠点 | ○ |

私の調べ方が悪い可能性や別の名前で登録されている可能性がありますが、すべての攻撃集団が登録されているわけではなさそうです。

新しい攻撃集団が出た場合は、その全容を調べるのに少し時間がかかるのかもしれませんね。

<参考サイト>

・日本を狙う標的型攻撃に立ち向かうために、知っておくべき5つのこと(トレンドマイクロ)

https://www.trendmicro.com/ja_jp/jp-security/22/e/securitytrend-20220510.html#3

・MITRE ATT&CK徹底活用(@IT)

https://atmarkit.itmedia.co.jp/ait/articles/2209/08/news004.html