CentOS にインストールしたSquid にて設定を行うことにより、通信先によって上位プロキシの振り分け先を変えようとしています。

とりあえず /etc/squid/squid.conf の最後に以下の記述を追加することで、上位プロキシにはいくようになりましたが、まだうまく振り分けはできていません。

# proxy1 : 社外ページへのアクセスを担う cache_peer proxy1.domain.co.jp parent 8080 0 no-query # proxy2 : 専用サーバへのアクセスを担う cache_peer 10.XX.XX.2 parent 3128 0 default no-query acl target-domain dstdomain .google.com .youtube.com # acl subnet dst 10.XX.XX.5/32 # cache_peer_access proxy1.domain.co.jp allow !subnet cache_peer_access proxy1.domain.co.jp allow target-domain # cache_peer_access 10.XX.XX.2 allow subnet # cache_peer_access 10.XX.XX.2 allow target-domain never_direct allow all

参考サイト:

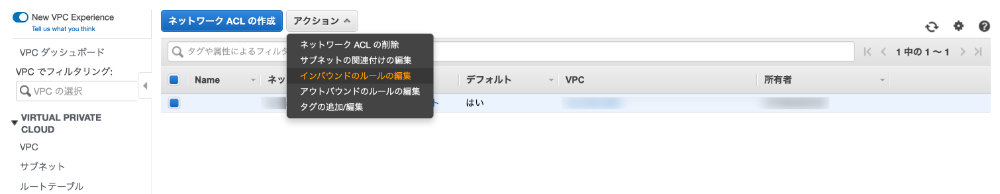

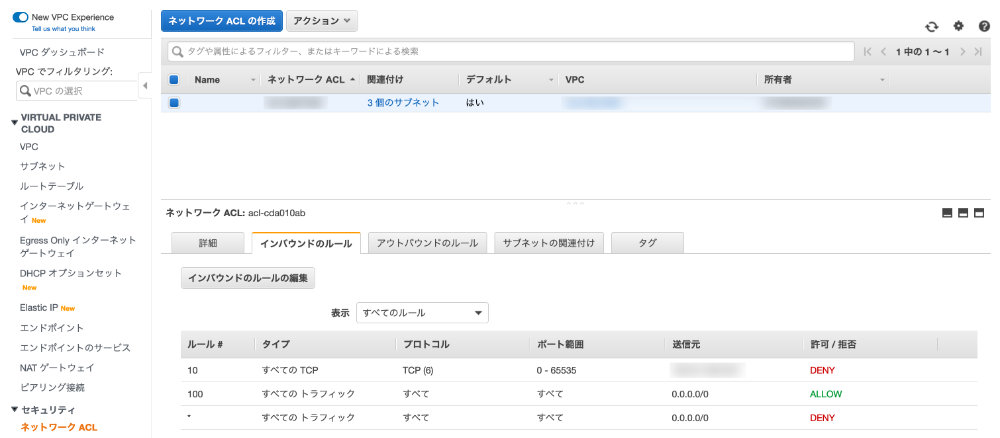

アクセスコントロール(ACL)

https://www.robata.org/docs/squid/faq_10.html