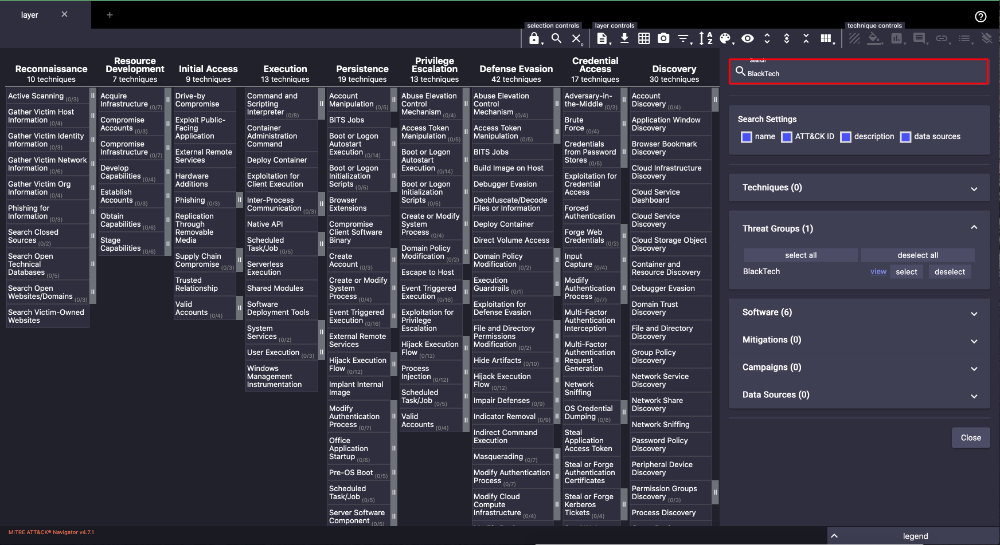

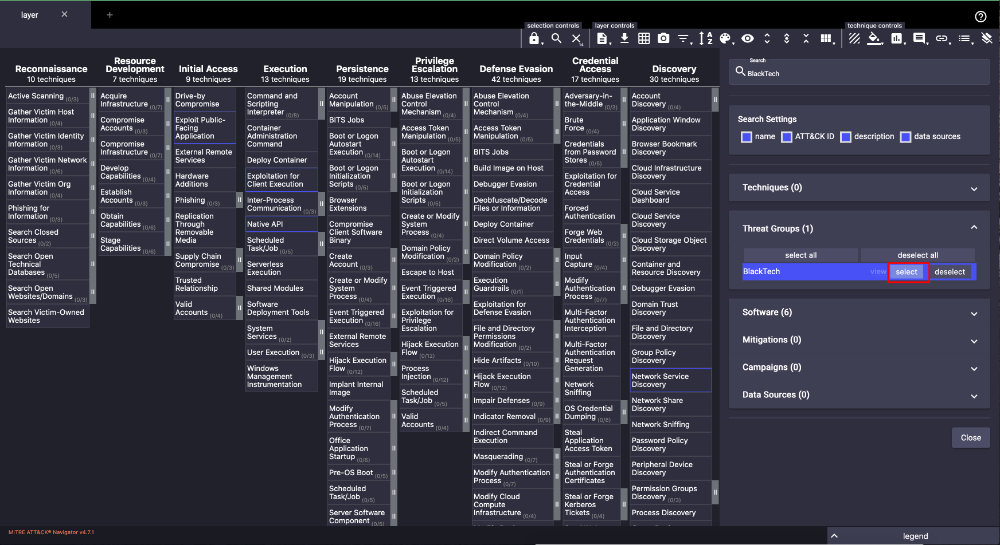

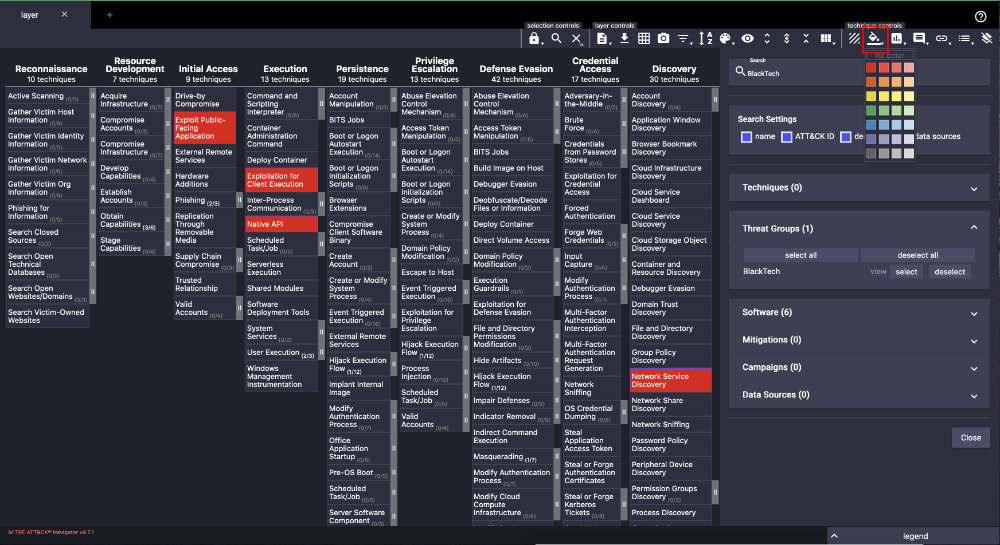

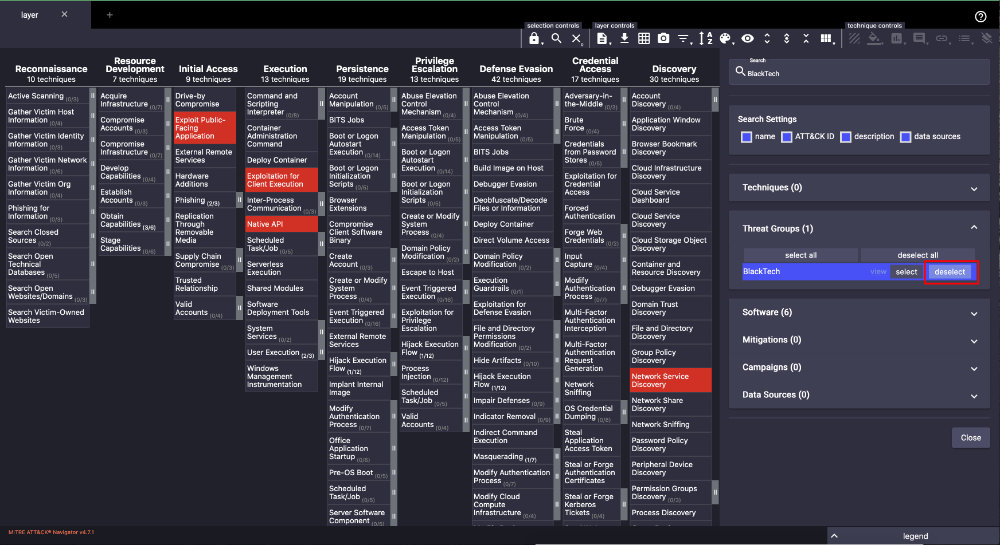

Splunk にていろいろなログソースをつかった検知ルールをつくりたいと考えていたところ、DeTT&CTというツールを見つけたのでインストールしてみた。

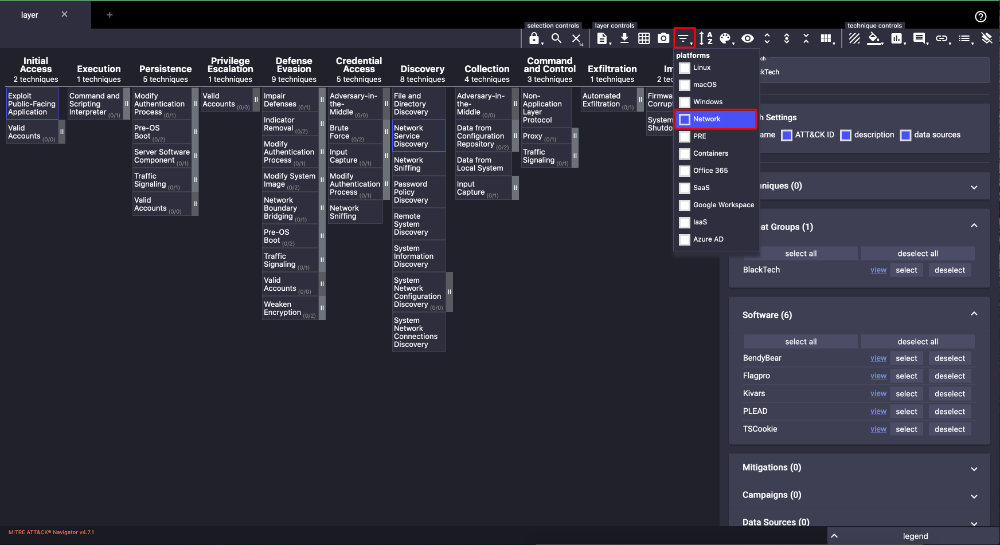

まだはっきりと理解していませんが、各ログソースから MITRE ATT&CK のどの TTPs に該当する検知ができるかマッピングする際に利用できるツールではないかと考えています。

1.インストール

インストールは意外と簡単で、Macのコンソールからおもむろに以下のコマンド(太字部分)を打ち込んでいくだけで大丈夫です。

% git clone https://github.com/rabobank-cdc/DeTTECT.git

% cd DeTTECT

DeTTECT % cat requirements.txt

DeTTECT % pip install -r requirements.txt

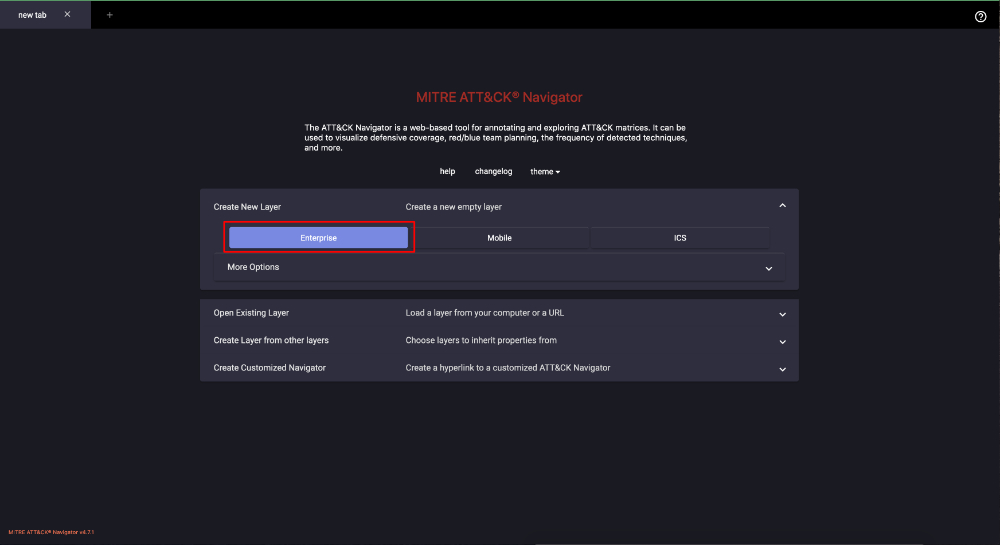

2.起動

インストールが終わったら DeTT&CTを起動します。

起動は、DeTTECTディレクトリ配下にある detteck.py をつかって以下のコマンドを実行するだけです。

DeTTECT % python dettect.py editor

Editor started at port 8080

Opening webbrowser: http://localhost:8080/

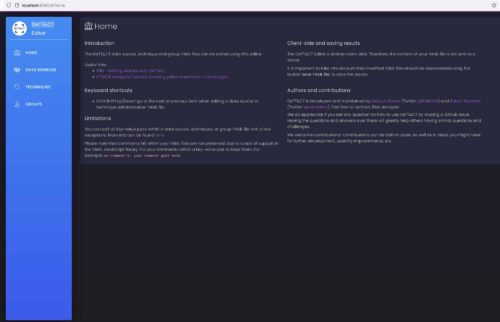

実行すると自動的にブラウザが起動し、以下の画面が表示されます。

<参考サイト>

・How to Download DeTT&CT Editor For MITRE ATT&ACK Techniques(https://systemweakness.com/how-to-download-dett-ct-editor-for-mitre-att-ack-techniques-dd41b21ebcfe)

・MITRE Practical Use Cases(Youtube、https://www.youtube.com/watch?v=1zgpTR6D3M8&list=LL&index=2&t=168s)

・MITRE DeTTECT – Data Source Visibility and Mapping(Youtube、https://www.youtube.com/watch?v=EXnutTLKS5o)