最近、セキュリティ人材の不足やアラートの増加などの理由から、SOAR(Security Orchestration Automation Response)というカテゴリの製品が、少しずついろいろな会社に導入し始めているのではないかと思います。

しかし、いざSOARを使ってインシデント対応を自動化しようとしたときに、どこから手をつけはじめたらよいのかわからないといったお悩みを持つ方が、たくさんいらしゃるのではないでしょうか。

そんな中、今回いろいろなセキュリティや自動化に関するサイトも参考にしながら、既存のインシデント対応手順をどう自動化していけばいいか考察してみました。

以下、私の方で考えた自動化検討の手順になります。

1.インシデント対応を手順書化

2.インシデント対応をフローチャート化

3.定型的な判断・処理がないか洗い出し

4.SOARで連携可能なシステムを確認

5.自動化の優先度を検討

1.インシデント対応を手順書化

普段、実施しているインシデント対応手順を手順書に落としてみます。

そのときに対応の流れを記載するだけではなく、人が判断している部分や処理している部分をより具体的に書くとよいでしょう。

具体的に書けるということは、定型化できる可能性があるということになります。

2.インシデント対応をフローチャート化

手順書ができたら、次にそれをベースにフローチャートを書いてみましょう。

このときに、通常であれば、ある役割の人からある役割の人へと、人(もしくは部署)をベースとしてフローをつなげていくと思います。

人だけではなくシステムも考慮

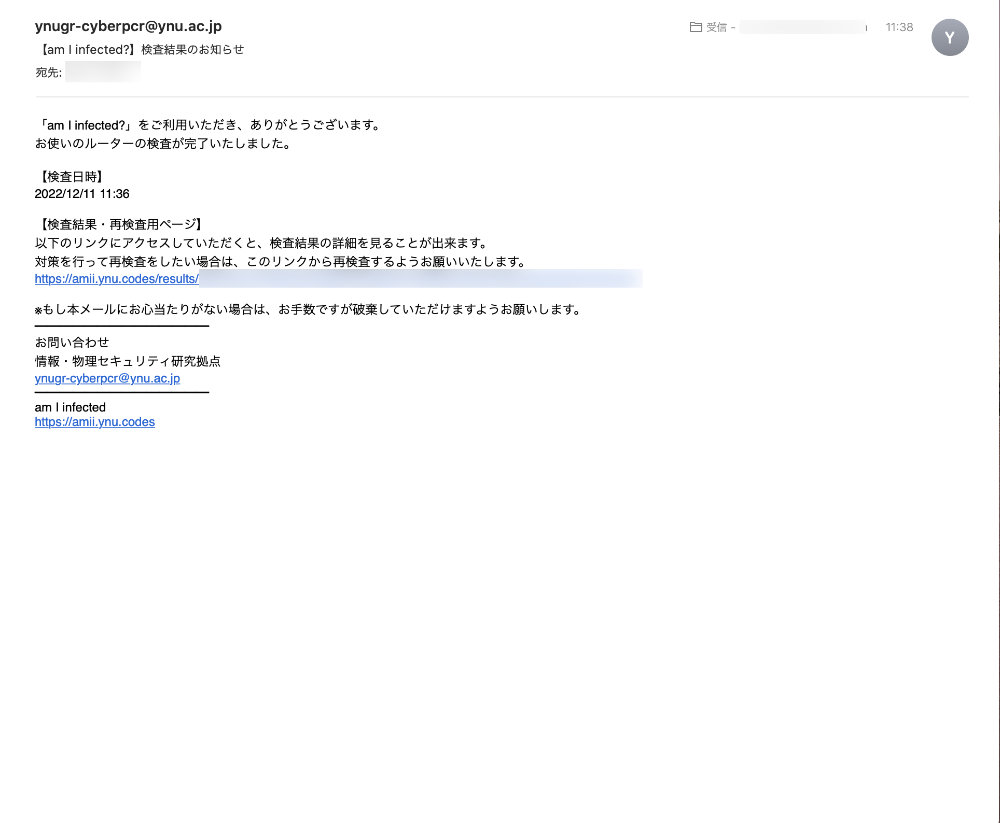

しかし、自動化する場合には、人だけではなくシステム(メール、SIEM、インシデント管理、セキュリティ機器など)も含めてフローチャート化してあげるとよいでしょう。

こうすることにより、あるシステムから別のシステムに対して人が介在していることが明らかになり、そこが自動化検討のポイントになってきます。

ただし注意が必要なのは、人から人への流れであったとしても自動化できることがあるかもしれない、ということです。

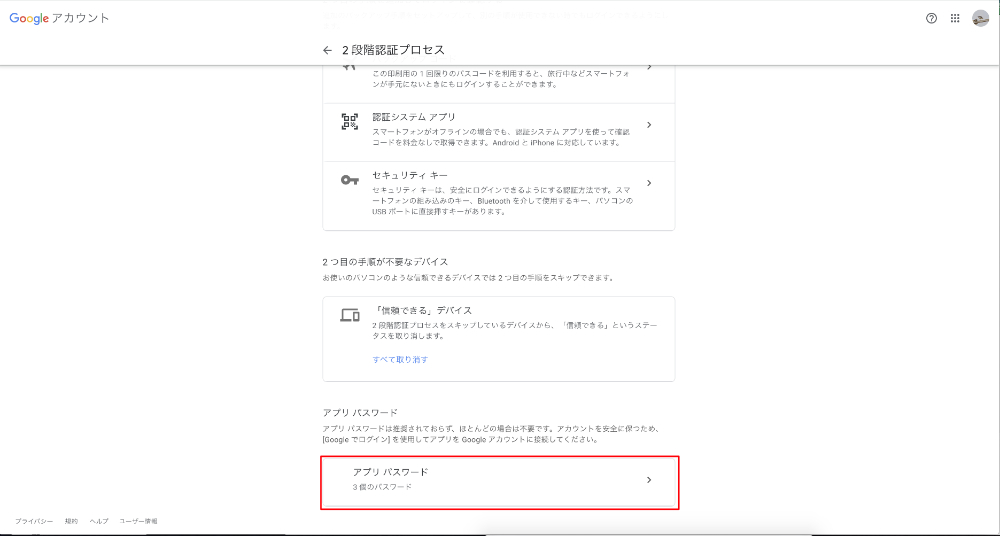

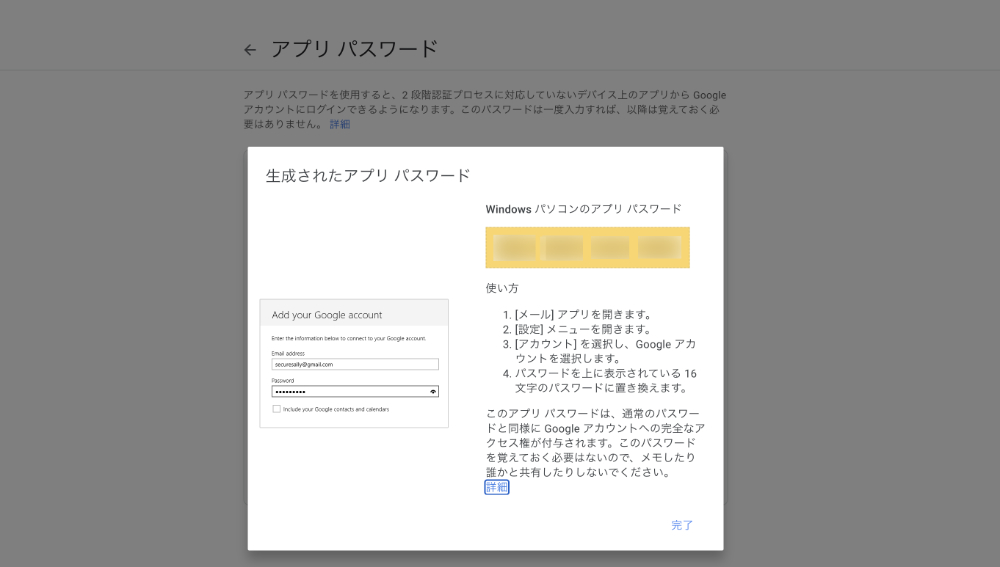

例えば、SOAR製品によってはメールを人に送信し、そのメール内のリンクをクリックさせることでSOARが提供しているWebインターフェイスにアクセスさせ、その人から何らかのレスポンスを返信させる、といったことが可能な場合があるからです。

今できていないことも考慮

ここまでは今、実際にやっていることが対象となっていますが、追加で考えておくとよいことがあります。

今はいろいろな事情でてきていないけれども、可能であれば今後、やってみたいと思っていることです。

自動化によりインシデント対応のスピードアップが計れるようになります。しかし、そこで考えを止めておくのは少しもったいないかと思います。

スピードアップにより空いた時間を使い、これまでできなかったことを行える余裕が出てくる可能性がありますので、それらも自動化の検討対象に入れておくとベストだと思います。

3.定型的な判断・処理がないか洗い出し

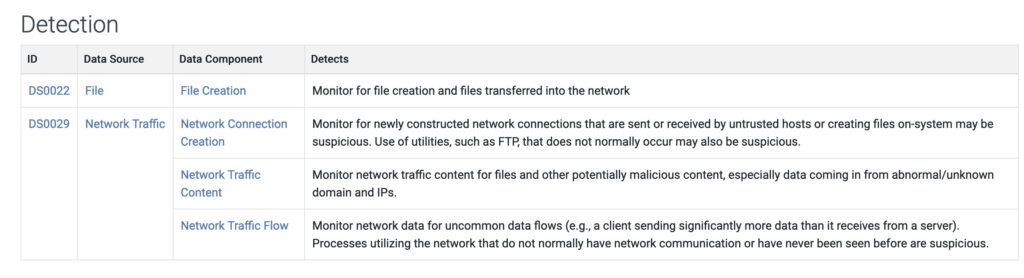

以上により自動化検討のポイントが明らかになったら、次はそのポイントにおいて普段、定型的な判断や処理をおこなっていないか確認します。

つまりパターン化されていないかということです。もしパターンかされているのであれば自動化のロジックを作成できる可能性があります。

たとえば、あるシステムから取り込んだデータにおいて、その中のある項目の値によって決まった処理をおこなっていたり、追加調査などを行っていないか、などです。

こうして検討を進めていけば、以下のような処理以外はすべて自動化できる可能性が見出せるでしょう。

・どうしても人の経験値に頼って判断せざるを得ない部分

・関係者の総意が必要となる重要な意思決定

・ネットワークでは対処できない物理的な作業(被疑PCの利用者からの回収など)

4.SOARで連携可能なシステムを確認

SOARを導入済みの場合

もしすでに導入済のSOARがあるのであれば、それがフローチャートに書き出した各システムと連携できるかどうかを確認します。

もしSOARがそのシステムと連携できるのであれば、その部分は自動化候補となります。

また、直接連携可能となっていないシステムであっても、自動化できる可能性はあると思います。別途そのシステムと連携可能なプログラムを個別に作成し、それとSOARを連携させればよいのです。

しかしこのとき注意が必要なのは、個別開発したプログラムとSOARとの間でトラブルが発生しても、SOAR提供ベンダーによってサポートされない可能性があるということです。

この場合、自己責任で対応しなければなりません。それを避けたいのであれば、SOARがサポートしていないシステムとの連携は避けたほうがよいでしょう。

これからSOARを導入する場合

もしSOARをまだ導入していないのであれば、フローチャートに記載した連携対象の各システムを数多くサポートしている、もしくはどうしても優先的に連携させたいシステムをサポートしているSOARを、購入の検討対象にあげるとよいと思います。

なお、今後自動化の対象範囲を広範囲に広げる場合には、それにより新たに連携が必要となるシステムとも連携が可能か、検討に含めておくとよいでしょう。

5.自動化の優先度を検討

自動化できる部分をピックアップし、それが複数ある場合には、どこから先に手をつけるかを検討する必要があります。

この自動化の優先度決めについては、自動化により何を目指しているかによるでしょう。

自動化のメリットとしては、以下のものが考えられます。

・スピードアップ

・人手不足の解消

・対応品質の均一化

これらをキーワードに自動化可能なポイントに優先順位をつけて検討していくとよいでしょう。

以降、2022.5.4 追記

スピードアップ

例えばスピードアップを目指す場合、現在、その対応にどれくらいの時間がかかっているか、整理してみるとよいでしょう。

時間がかかっている処理を自動化するほうが、ROI(Return On Investment)は高いですよね。

人手不足の解消

人手不足の解消ということであれば、頻繁に発生している処理を自動化するほうがROIは高いですね。

対応品質の均一化

これは自動化というよりその一歩手前のインシデント対応の手順書化によるメリットなのではないかと思います。

したがって、自動化という意味であれば、優先順位は低いかもしれませんね。

参考サイト

・セキュリティ運用④-「セキュリティ運用自動化」を実現するSOAR 導入の3つのステップ(MACNICA)

https://www.macnica.co.jp/business/security/manufacturers/fireeye/feature_07.html?utm_source=pocket_mylist

・インシデント対応の切り札「SOAR」とは何か?自動化とセキュリティ人材育成の強い武器に(NEC)

https://www.nec-solutioninnovators.co.jp/ss/insider/column17.html?utm_source=pocket_mylist

・「情報セキュリティ事故対応ガイドブック」の公開(情報セキュリティ大学院大学)

http://lab.iisec.ac.jp/~hiromatsu_lab/sub07.html

・「SOAR」は魔法の自動化ツールなのか!? ~失敗しないセキュリティ運用自動化への道~(MACNICA)

https://mnb.macnica.co.jp/2021/03/soar.html?utm_source=pocket_mylist