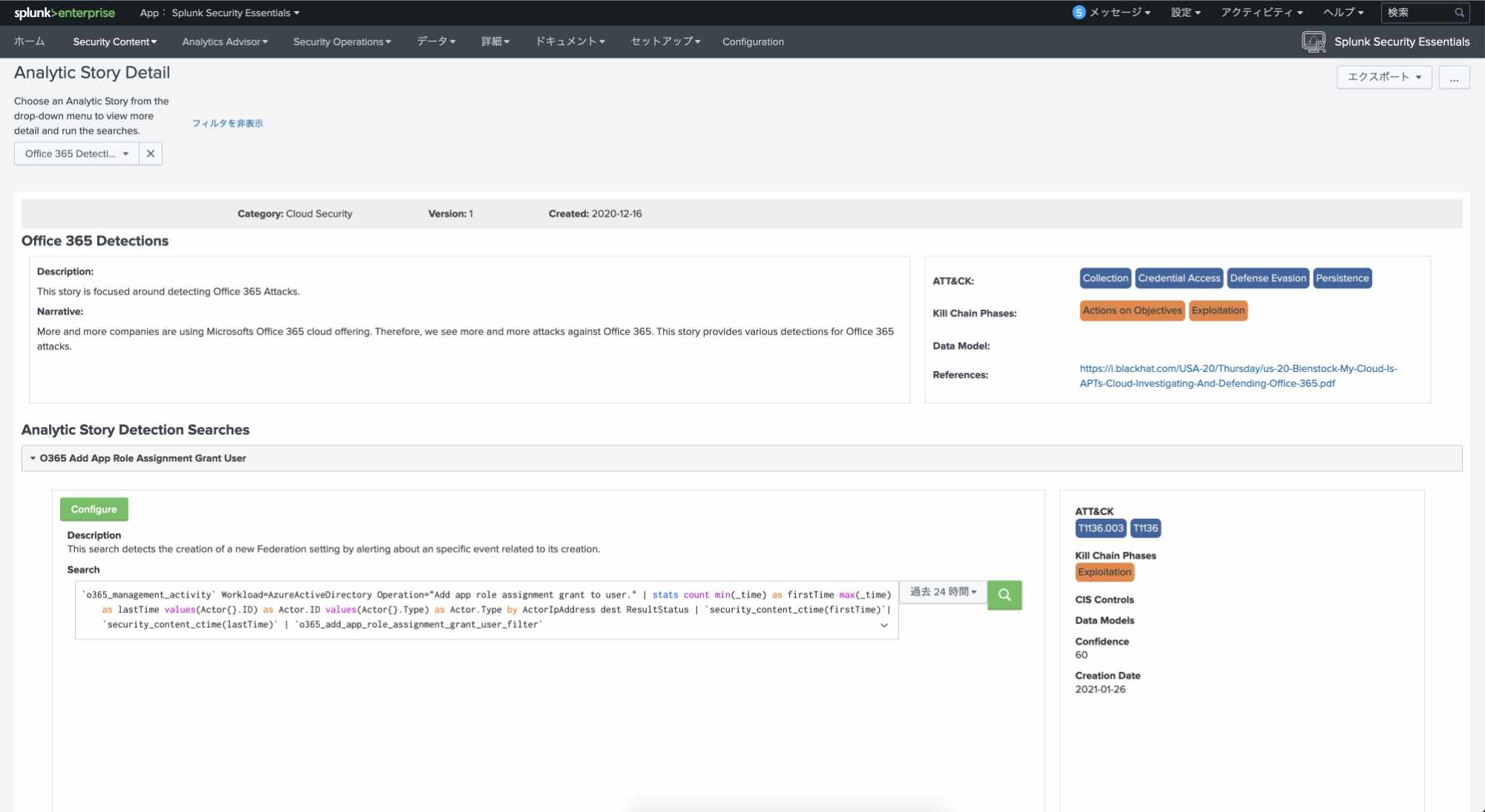

Github 上などに標準化された SIEM ルールである SIGMAルールがたくさんおかれているのですが、これらのルールが ATT&CKのどの TTPs に該当するものなのか確認したいと考えていました。

調べてみたところ、SIGMAルールを PCにダウンロードし、sigmatools に含まれる sigma2attack というコマンドを実行すれば ATT&CK Navicgator のヒートマップが作れるということがわかってきたので、実際にやってみました。

1.ZIP(SIGMAルール)のダウンロード

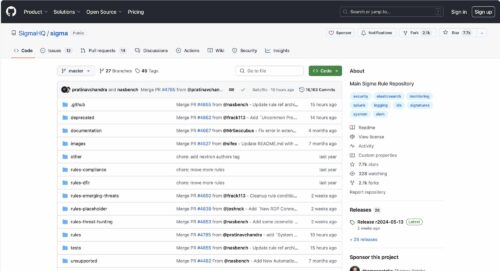

以下のような Github サイトの SIGMAリポジトリにアクセスします。

Github - SigmaHQ/sigma

すると、rules ディレクトリ配下にたくさんの SIGMA ルールが置かれていることが確認できます。

Github – SigmaHQ/sigma

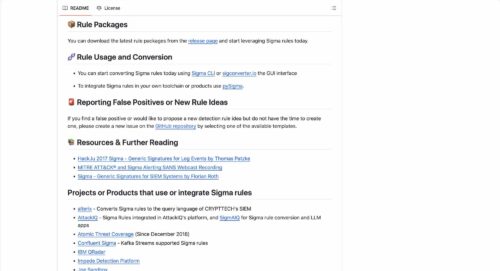

このページを下にスクロールしていくと、「Rule Packages」という項目があるので、その中のリンク「release page」をクリックします。

Github – SigmaHQ/sigma

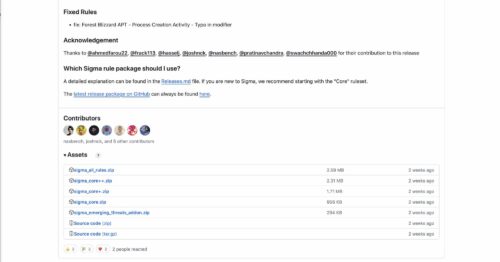

すると、さきほどの SIGMAルールがまとめて Zip化されて置いてあるページにとばされるので、その中から、sigma_all_rules.zip などをダウンロードします。

Github – SigmaHQ/sigma – Release

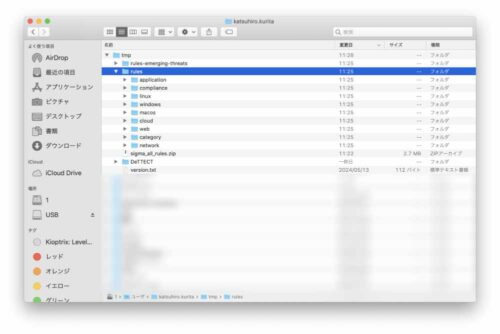

ZIPファイルをダウンロード後、ローカルのPC上で SIGMAルールを展開します。

Github – SigmaHQ/sigma – Release

2.ヒートマップ(json)ファイルの作成

1.で展開した SIGMAルールから MITER ATT&CK Navigator に取り込むヒートマップを作成するには、最初に書いたとおり sigmatools が必要ですので、以下の要領でダウンロード&インストールします。

% pip3 install sigmatools

インストールが終わったら以下のような形式で sigmatattack コマンドを実行すれば、heatmap.json というファイルが、コマンドを実行したディレクトリに作成されます。

% sigma2attack --rules-directory ./rules

ちなみに、先ほど展開した SIGMAルール はコマンドを実行する直下の /rules フォルダに展開されている為、上記では –rules-directory でそのフォルダを指定しています。

3.ATT&CKへのヒートマップの取り込み

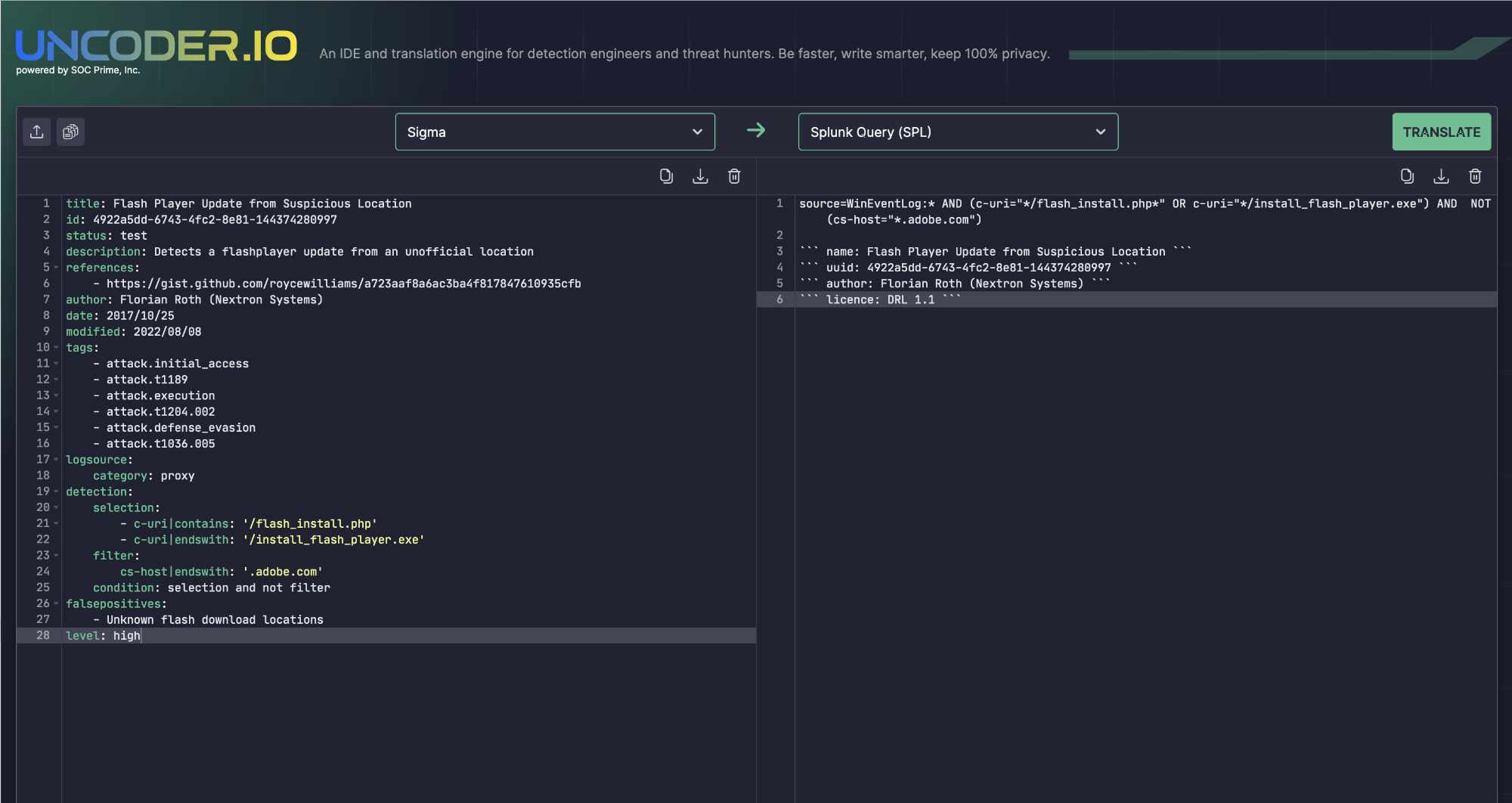

2.で作成した heatmap.json というファイルを MITER ATT&CK Navigator から取り込みます。

MITER ATT&CK Navigator

下図の赤枠で示したボタンを押し、先ほどローカルPCで作成した heatmap.json を指定し取り込みます。

MITER ATT&CK Navigator

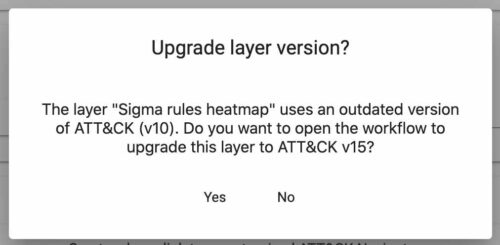

なお、取り込む際に以下のように取り込むヒートマップの ATT&CK対応バージョンが古い(v10)とでますので、最新の v15に変換するか聞かれました。(Yesと答えました。)

MITER ATT&CK Navigator – warning

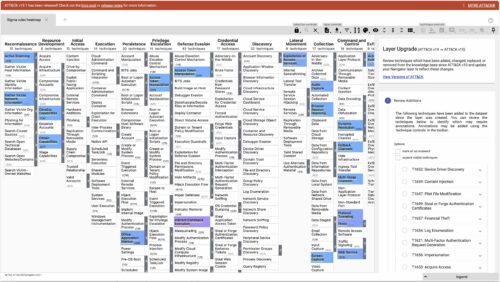

すると、以下の通りMITER ATT&CK Navigator上にヒートマップが取り込まれ、該当する部分が色付きで表示されました。

MITER ATT&CK Navigator