前回、ATT&CK活用の1回目を書いてみました。

そして前回の続きで、今回は第4位(出現数:88)に入っている以下のテクニックについて調べてみた。

T1105 Ingress Tool Transfer (侵入ツールの送り込み)

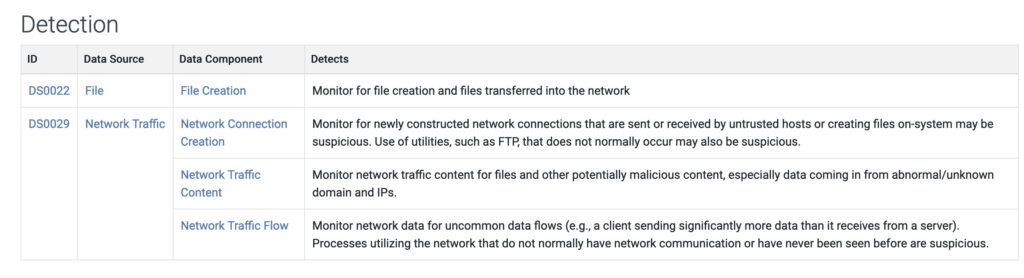

すると、ATT&CKのDETECTIONには以下の記載がある。

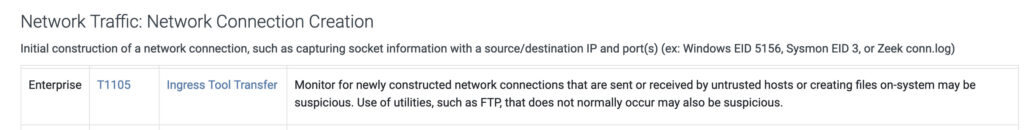

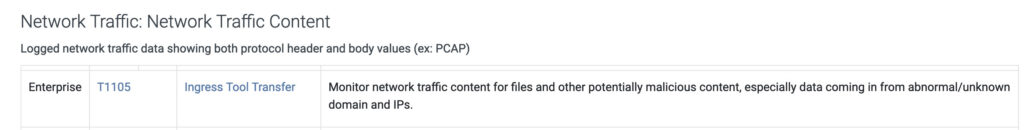

この中から「DS0029 Network Traffic」のそれぞれについて検索してみると、以下の通り書かれている。

Network Connection Creation

Monitor for newly constructed network connections that are sent or received by untrusted hosts or creating files on-system may be suspicious. Use of utilities, such as FTP, that does not normally occur may also be suspicious.

Network Traffic Content

Monitor network traffic content for files and other potentially malicious content, especially data coming in from abnormal/unknown domain and IPs.

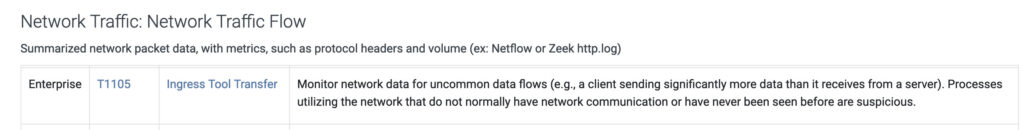

Network Traffic Flow

Monitor network data for uncommon data flows (e.g., a client sending significantly more data than it receives from a server). Processes utilizing the network that do not normally have network communication or have never been seen before are suspicious.

これらの検知について、SIEMに検知ルールが実装されているか調べてみた。

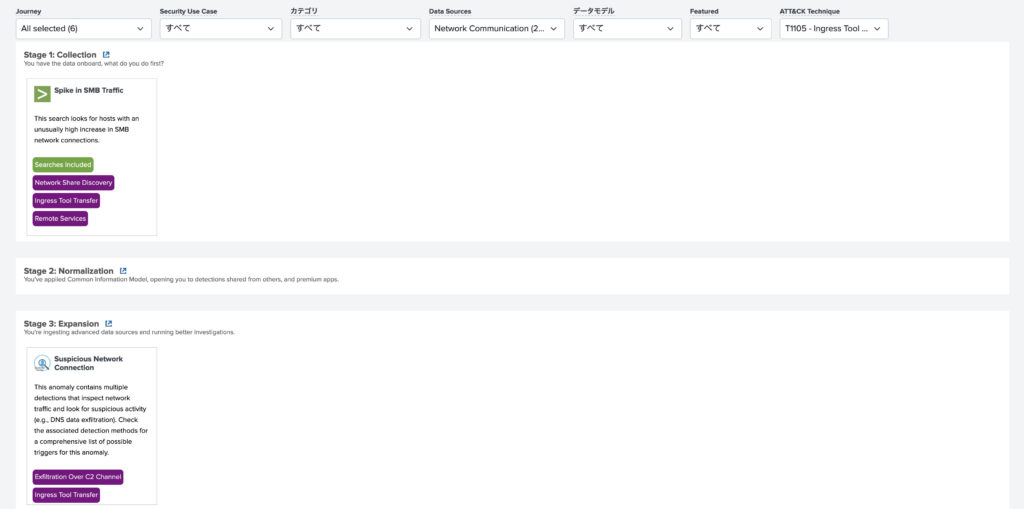

検索条件としては「ATT&CK Technique:T1105」と「Data Sources:Network Communication」としてみた。

すると以下のとおり2つヒットした。

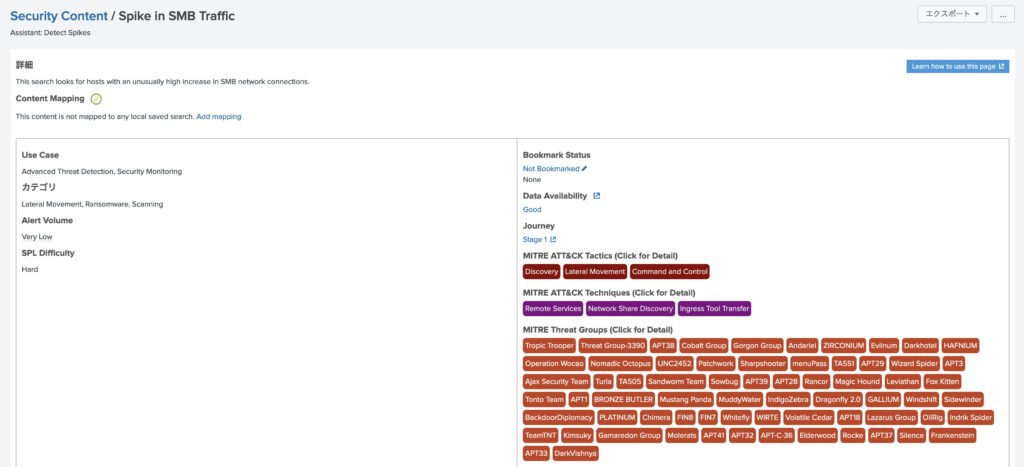

Spike in SMB Traffic

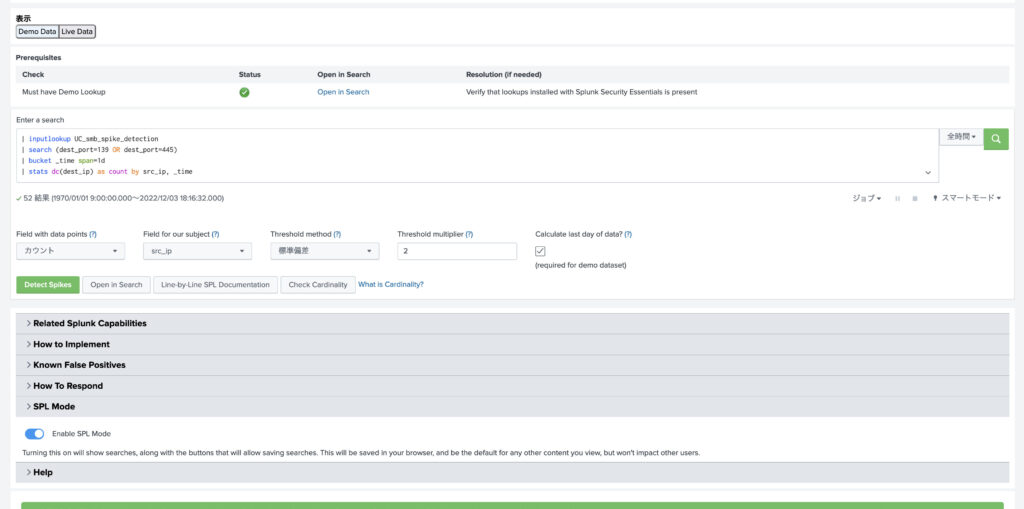

こちらはルールも見えますね。

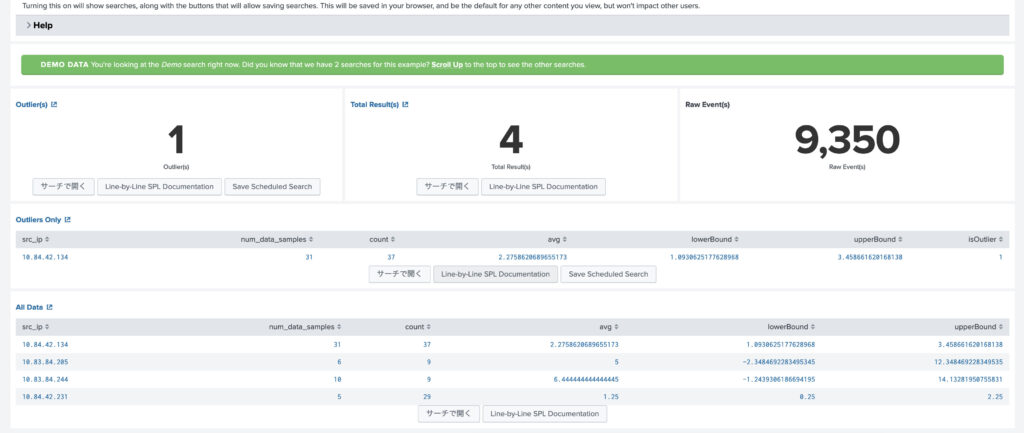

サンプルデータも入ってました。

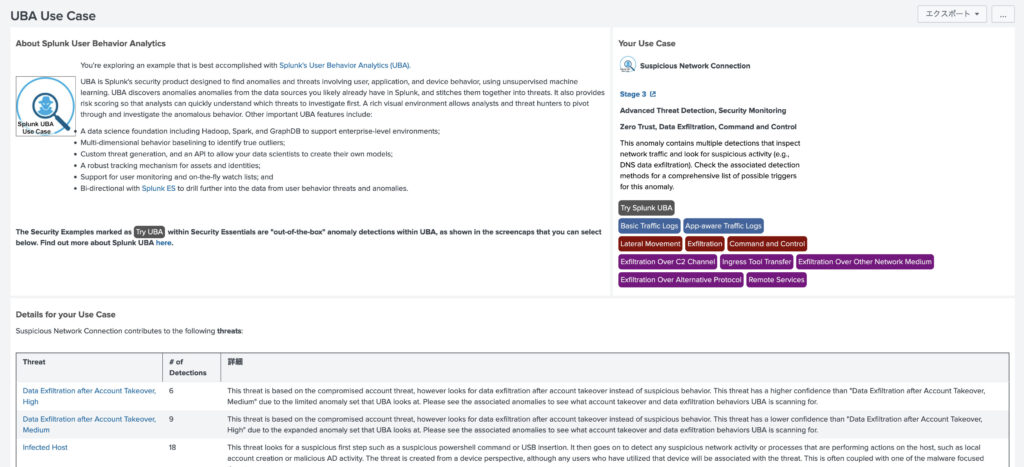

Suspicious Network Connectionの方。

こっちはUBA機能がないとだめっぽい。