今日、FireFoxでGoogle検索していると、突然「2020年間ビジターアンケートについて」という画面が表示されました。

なにやらFireFoxの何番目かのラッキーな利用者で、ただでiPhoneがもらえるとのことだったので、4つほどボタンを押しながら質問に答えていったところ、いまなら100円でiPhoneが買えるとのこと。

無料じゃないじゃんと突っ込みながら、あああ、フィッシングなのねとようやく気がつきました。

結局、その先に進まなかったのでよかったですが、ちょっと癪に障りました。

そこで、このフィッシングについて少し調べてみました。

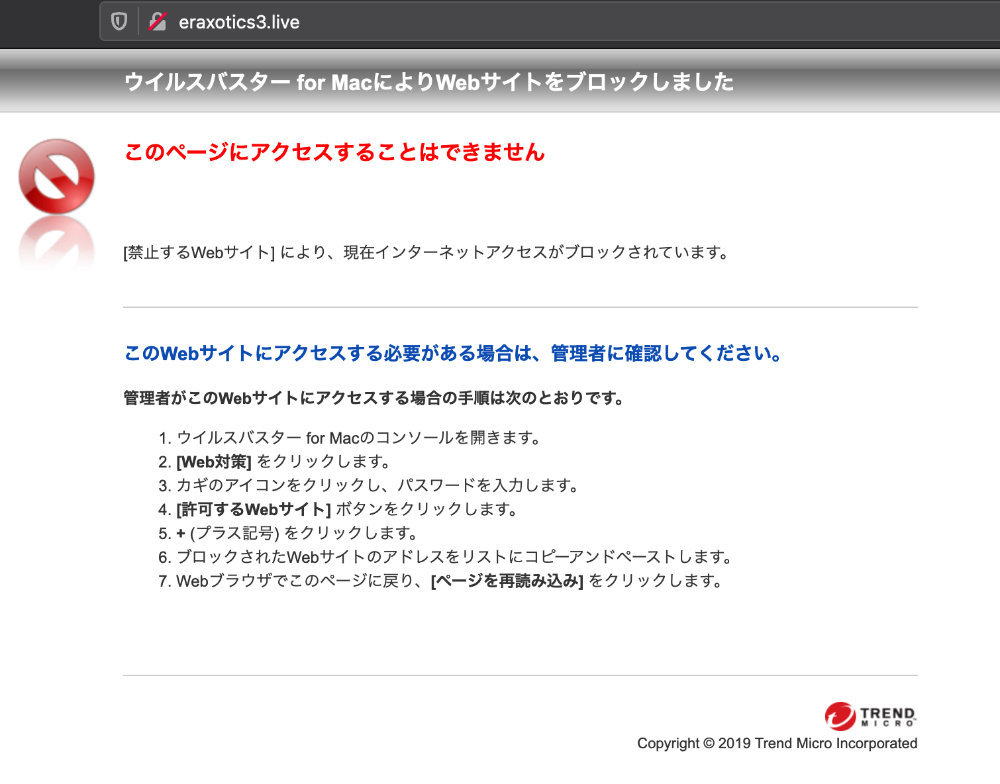

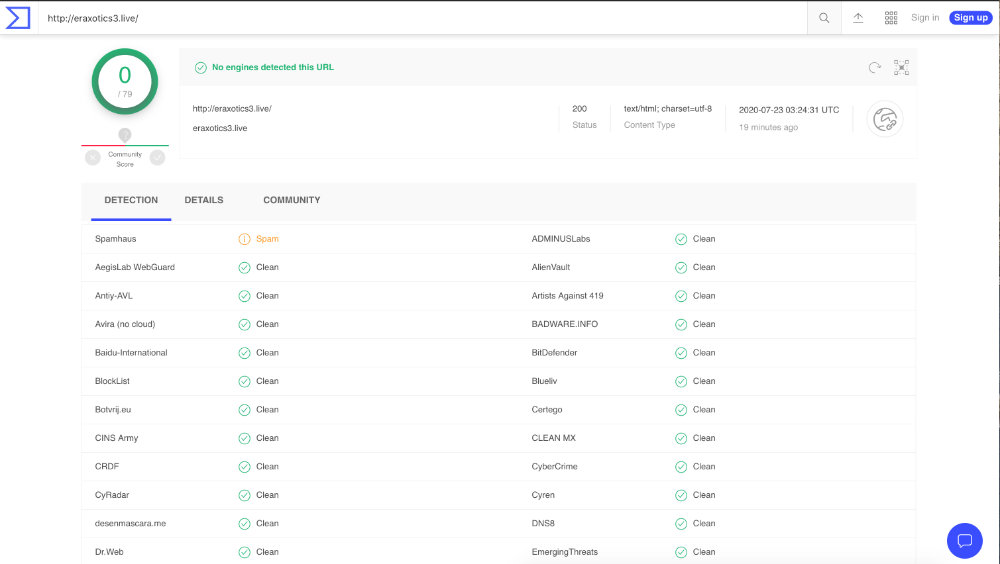

なお今回のサイトはeraxotics3.liveというドメインでしたが、googleで調べてみると他のドメインもあるようです。

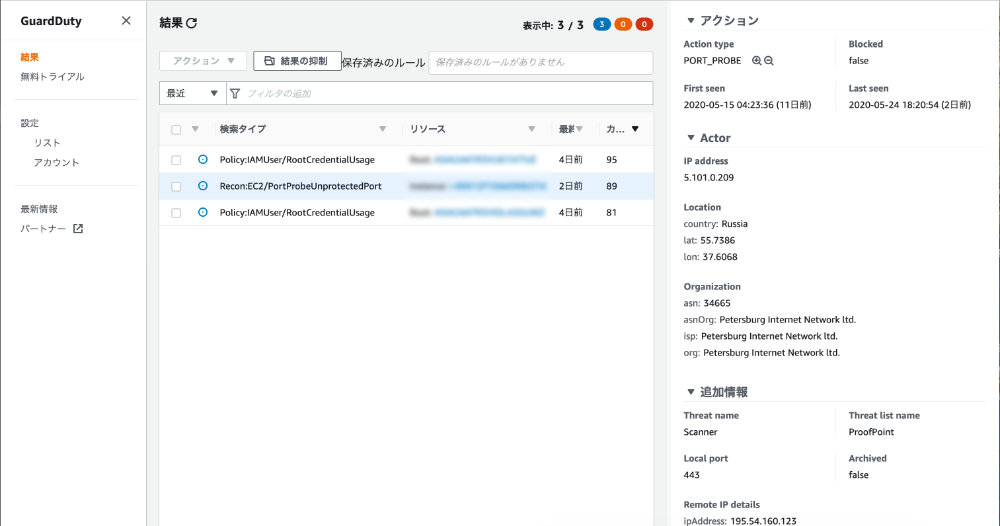

ロシアのフィッシングサーバらしいですが、マルウェアはいない模様

1.aguseをつかってサイトの情報を確認

まず、そのサイトの情報をaguseというサイトを使って調べてみました。

このaguseはセキュリティ技術者においては有名なサイトで、指定したサイトの情報を表示したり、ユーザのPCの代わりに、aguse がそのサイトにアクセスしてくれるので、危険そうなサイトの画面を確認してみたい場合に、よく使われています。

どうもこのサイトにマルウェアは仕掛けられていなさそうです。ちょっと安心。

またこのサイトのサーバはロシアにあるみたいですね。

どうやら、「The spamhaus project」というサイトがこのサイトを注意が必要なサイトとしてリストアップしているようですね。

2.VirusTotalでも念のため確認

aguseでこのサイトにマルウェアはいなさそう(ただのフィッシングサイトらしい)ことはわかりましたが、念のためVirusTotalでも調べておきます。

このサイトもセキュリティ関係者には有名で、サイトにウィルスなどのマルウェアが仕掛けられていないか確認できます。

VirusTotalでは名だたるセキュリティベンダー(今回は79 社)のスキャンエンジンで、指定したサイトにマルウェアがいないか調査してくれますが、先ほどのSpamhaus以外は問題ないといっていますね。

やはり、サイトにアクセスしているだけだと問題なさそうですね。

もし、クレジットカードの番号を入力してしまったら。。。

このように、このサイトにはマルウェアは仕掛けられていませんでしたので、アンケートに答えただけであれば問題なさそうですが、もし万が一、「ここをクリック→」の先に進んでクレジットカード番号を入力してしまった場合、即刻、クレジットカード会社にカード利用を停止してもらうことをお勧めします。

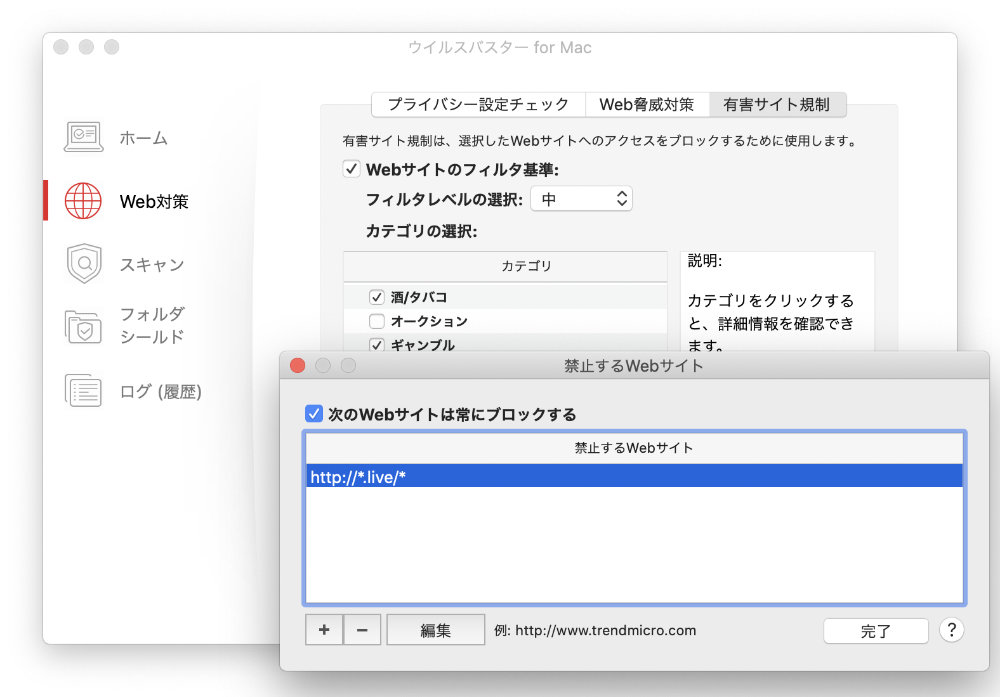

ちなみに私はこのあと、おなじようなサイトにアクセスしないように *.live ドメインに飛ばされた場合には止めてくれるように、ウィルスバスターに登録しておきました。

liveドメイン以外にも同じようなフィッシングサイトはありそうですが、これでちょっと安心かも?